Blog

Blog

"Hacktivismo" iraní: Grupos y capacidades.

Tal y como ha mencionado Martín Guerra García, en un artículo subido con anterioridad a este blog, la escalada sin precedentes en el conflicto entre Irán e Israel ha alcanzado niveles inéditos, llevando a que las acciones cinéticas que se dieron en los dominios tradicionales (aire, mar y tierra) se trasladen al ciberespacio en forma de ciberguerra.

En este contexto, este artículo buscará profundizar en las capacidades, técnicas y procedimientos empleados por diferentes grupos hacktivistas y amenazas persistentes avanzadas (APT's) que, se presumen, están financiados por el estado iraní, tomando como referencia información publicada por Trellix.

Vale mencionar que el hacktivismo, definido como el uso de habilidades informáticas para promover causas políticas y sociales, puede ser utilizado por estados-nación como herramienta para encubrir sus propias acciones o difundir desinformación. Esto se logra a través de la creación de grupos hacktivistas "falsos" o la manipulación de grupos existentes para que realicen ataques cibernéticos que parezcan ser acciones de activistas independientes, mientras que en realidad están alineados con los intereses del estado.

Esto es posible porque los Estados pueden negar su participación y evitar sanciones internacionales o consecuencias diplomáticas y de esta forma poder difundir propaganda o noticias falsas, creando una narrativa que beneficie al estado y socave a sus adversarios, atacar infraestructuras críticas, como servicios de energía, comunicaciones o transporte, y otras acciones más o menos disruptivas como ataques de denegación de servicio distribuido (DDoS) o ataques de borrado, desfiguran sitios web.

A continuación, vamos a adentrarnos en cómo está explotando Irán estas facilidades.

Capacidades cibernéticas iraníes.

Los wipers son un elemento básico del arsenal cibernético iraní, cuyo objetivo no es obtener ganancias, sino maximizar la disrupción y el impacto psicológico. Estos ataques utilizan malware diseñado para eliminar o corromper datos irrecuperables, inutilizando los sistemas. Durante la última década, Irán ha utilizado repetidamente wipers para tomar represalias contra rivales geopolíticos, interrumpir la infraestructura y la capacidad de señal. Ejemplos notables incluyen los ataques:

- Shamoon (2012, 2016): Se trató de un virús informático que se utilizó contra compañías petroleras nacionales, incluyendo Saudi Aramco de Arabia Saudita y RasGas de Qatar. Las pérdidas financieras derivadas del ataque de Shamoon fueron sustanciales, con estimaciones que ascienden a 50 millones de dólares.

- ZeroCleare (2019): Se trató de un malware diseñado para destruir datos en dispositivos específicos o, al menos, dificultar su recuperación y atacando objetivos específicos en los sectores energético e industrial de países considerados rivales de Irán.

Desde el año 2019 en adelante, las actividades y participación de grupos hacktivistas y APT's vinculadas a los intereses iraníes se incrementaron sustancialmente, e incluso a partir de octubre de 2023, fecha del inicio de la crisis entre Israel y Palestina, los hackers iraníes intensificaron sus actividades contra Estados Unidos e Israel, atacando sectores críticos como el gobierno, el sector energético y el financiero.

En este sentido, Google ya había anticipado en su Cybersecurity Forecast para 2025, que mientras siguiera activo el conflicto entre Israel y Hamás, probablemente seguiría dominando la actividad de ciberamenazas patrocinada por el Estado, impulsando el ciberespionaje, ataques disruptivos y destructivos, operaciones de información, ataques a organizaciones gubernamentales y de telecomunicaciones en Oriente Medio y el Norte de África, o incursionando en la ciberdelincuencia.

A continuación vamos a hablar más en detalle de estos grupos y sus características a la luz del informe presentado por Trellix en septiembre de 2024. .

Threat Groups iraníes.

1. MuddyWater.

MuddyWater, también conocido como Seedworm, Mango Sandstorm o Static Kitten, es un actor de amenazas vinculado al Ministerio de Inteligencia y Seguridad de Irán (MOIS) y activo desde al menos 2017. Se ha enfocado principalmente en organizaciones gubernamentales y privadas de Oriente Medio, aunque también ha operado a nivel global. Sus campañas se caracterizan por el uso de spear phishing con archivos ZIP maliciosos y la técnica Living off the Land (LOLBins), que le permite utilizar herramientas legítimas de Windows para desplegar puertas traseras como Cobalt Strike. El grupo suele usar PowerShell para tareas de comando y control, y ha incorporado herramientas propias como BugSleep o frameworks como MuddyC2Go y DarkBeatC2, evidenciando una evolución constante en sus tácticas.

2. APT35.

APT35, también conocido como Charming Kitten, Magic Hound o Educated Manticore, es un grupo presuntamente respaldado por el gobierno iraní y activo desde 2014. Este actor ha llevado a cabo operaciones de ciberespionaje contra gobiernos, medios, organizaciones militares y el sector energético, principalmente en Estados Unidos, Israel y Medio Oriente. Sus campañas combinan spear phishing, explotación de vulnerabilidades, ataques de watering hole y de supply chain. Para mantener persistencia y extraer información, APT35 ha utilizado herramientas como Sponsor, DownPaper, BellaCiao, Mimikatz y PsExec. Comparte infraestructura y técnicas con APT42, aunque ambos grupos tienen objetivos y capacidades distintas.

3. APT42.

APT42 es un actor vinculado al Cuerpo de la Guardia Revolucionaria Islámica (CGRI) de Irán, activo desde 2015, con un enfoque en individuos de alto perfil como diplomáticos, funcionarios gubernamentales, periodistas y activistas. Su actividad se divide en tres categorías: recolección de credenciales mediante spear phishing; vigilancia a través de aplicaciones Android falsas que roban datos como llamadas e imágenes; e implementación de malware personalizado, como PowerLess, TABBYCAT o NICECURL. APT42 favorece el uso de PowerShell y Visual Basic, junto a técnicas de cifrado, ofuscación y LOLBins para evadir controles de seguridad, y se le vincula estrechamente con APT35 en cuanto a herramientas y metodologías.

4. Dune.

Dune, también conocido como Void Manticore o Banished Kitten, es un actor de amenazas iraní emergente, activo desde 2023 y presuntamente afiliado al MOIS. Su actividad comenzó tras el ataque terrorista de Hamás en octubre de ese año y ha estado centrada en ataques destructivos contra agencias gubernamentales, infraestructuras críticas y empresas privadas en Israel. Sus tácticas son similares a las del Grupo Handala, lo que sugiere operaciones conjuntas o coordinación directa durante conflictos regionales como la Guerra de las Espadas de Hierro.

5. Hexane.

Hexane, conocido también como Lyceum, Chrono Kitten o MarnanBridge, es un grupo iraní de ciberespionaje que ha operado desde al menos 2017, enfocado principalmente en los sectores de petróleo, gas, telecomunicaciones y servicios gubernamentales en Medio Oriente y el norte de África. Sus ataques inician generalmente mediante correos de phishing con enlaces o adjuntos maliciosos, y una vez dentro de las redes objetivo, emplea PowerShell y WMI para moverse lateralmente y recopilar información sensible. Dicha información es exfiltrada utilizando múltiples canales, como servidores C2, protocolos FTP o incluso correo electrónico.

6. APT33.

APT33, también denominado Cobalt Trinity, Peach Sandstorm o Curious Serpens, es un actor de amenazas que opera bajo la dirección del gobierno iraní desde aproximadamente 2013. Aunque inicialmente se centró en el sector petroquímico, con el tiempo extendió sus ataques a la aviación y a otras industrias clave en Estados Unidos, Arabia Saudita y Corea del Sur. APT33 se destaca tanto por su capacidad de espionaje como por sus campañas destructivas, utilizando malware como Shamoon. Emplea spear phishing con señuelos de empleo y ha usado herramientas como Nanocore, NetWire, PowerSploit, TurnedUp y DropShot para facilitar sus objetivos.

7. Parisite.

Parisite, también conocido como Fox Kitten, Pioneer Kitten o Lemon Sandstorm, es un grupo activo desde 2017 y estrechamente vinculado al MOIS iraní. Sus operaciones apuntan a sectores estratégicos como defensa, energía e infraestructuras críticas en Medio Oriente, Europa, Australia y América del Norte. El grupo se especializa en explotar vulnerabilidades conocidas en sistemas VPN para obtener acceso inicial, seguido de movimientos laterales y escalada de privilegios con herramientas como Mimikatz y JuicyPotato. Para mantener persistencia, emplea túneles SSH con herramientas como Ngrok y POWSSHNET. Sus accesos son a menudo utilizados por otros grupos iraníes o incluso vendidos en foros clandestinos.

8. APT34.

APT34, también denominado OilRig, Helix Kitten o Hazel Sandstorm, es un grupo de amenazas sofisticado activo desde al menos 2014 y atribuido al gobierno iraní. Sus campañas han estado orientadas a sectores gubernamentales, financieros, energéticos y de telecomunicaciones, principalmente en Medio Oriente, pero también en otras regiones. Utiliza spear phishing, incluso a través de plataformas como LinkedIn, y despliega backdoors personalizadas como SideTwist y Karkoff. También emplea herramientas de código abierto y LOLBins para eludir medidas de seguridad y mantener el acceso a largo plazo en sus objetivos.

9. Agrius.

Agrius, también conocido como Pink Sandstorm, BlackShadow o Agonizing Serpens, es un actor de amenazas vinculado al MOIS iraní, con operaciones registradas desde 2020. Sus actividades han sido especialmente destructivas y dirigidas contra Israel, utilizando como vector inicial la explotación de vulnerabilidades conocidas. Una vez dentro, el grupo instala shells web o backdoors, y ejecuta cargas maliciosas como ransomware o wipers, interrumpiendo completamente la operatividad de las víctimas sin intención de obtener rescate, lo que refleja un enfoque político más que financiero.

10. Emennet Pasargad.

Emennet Pasargad es una entidad iraní previamente conocida como Eeleyanet Gostar y Net Peygard Samavat, vinculada al Estado iraní desde 2020. Su modus operandi se basa en campañas de “hack and leak”, en las que infiltran infraestructuras de organizaciones estadounidenses, europeas e israelíes para robar y filtrar información sensible. Prefieren atacar sitios con tecnologías PHP o bases de datos MySQL, empleando herramientas de pentesting de uso público para comprometer sus objetivos, lo que ha generado un impacto significativo en la reputación y operaciones de las víctimas.

11. Cobalt Mirage.

Cobalt Mirage, también conocido como Phosphorus o Nemesis Kitten, es un actor de amenazas iraní activo desde 2020. A diferencia de otros grupos centrados en espionaje o sabotaje, Cobalt Mirage se enfoca en campañas con motivación económica, utilizando ransomware tras la explotación de vulnerabilidades conocidas. Sus blancos han incluido entidades en Israel, EE.UU., Europa y Australia, y sus campañas reflejan un enfoque más pragmático y monetizable de las ciberoperaciones.

12. Tortoiseshell.

Tortoiseshell, también identificado como Imperial Kitten, Crimson Sandstorm o DustyCave, es un actor asociado al CGRI iraní que opera campañas de ciberespionaje dirigidas a sectores estratégicos como defensa, finanzas y transporte, particularmente en Israel y Medio Oriente. Utiliza una variedad de vectores de acceso inicial, como exploits y credenciales VPN comprometidas, y herramientas como ProcDump y PAExec para moverse lateralmente. Posteriormente, implementa puertas traseras como MeshAgent para maximizar la exfiltración de datos sensibles.

13. Moses Staff.

Moses Staff, o Marigold Sandstorm, es un grupo hacktivista alineado con intereses estatales iraníes, conocido por sus campañas destructivas iniciadas en 2021 contra empresas israelíes. Su método consiste en explotar vulnerabilidades públicas para acceder a redes, propagar malware con PsExec y PowerShell, y finalmente cifrar y filtrar datos sin exigir rescate, lo que indica un claro objetivo de daño reputacional y operacional.

14. APT39.

APT39, también conocido como Chafer, Radio Serpens o Remix Kitten, ha estado activo desde 2014 como parte de las operaciones cibernéticas del gobierno iraní. Se ha centrado en sectores como telecomunicaciones, transporte y alta tecnología, especialmente en Estados Unidos, Europa y Oriente Medio. Empleaba principalmente spear phishing para distribuir puertas traseras personalizadas, y herramientas como Mimikatz modificado o PsExec. Su actividad reciente ha disminuido, lo que sugiere una posible absorción por otros grupos APT iraníes o un cambio en su operatividad.

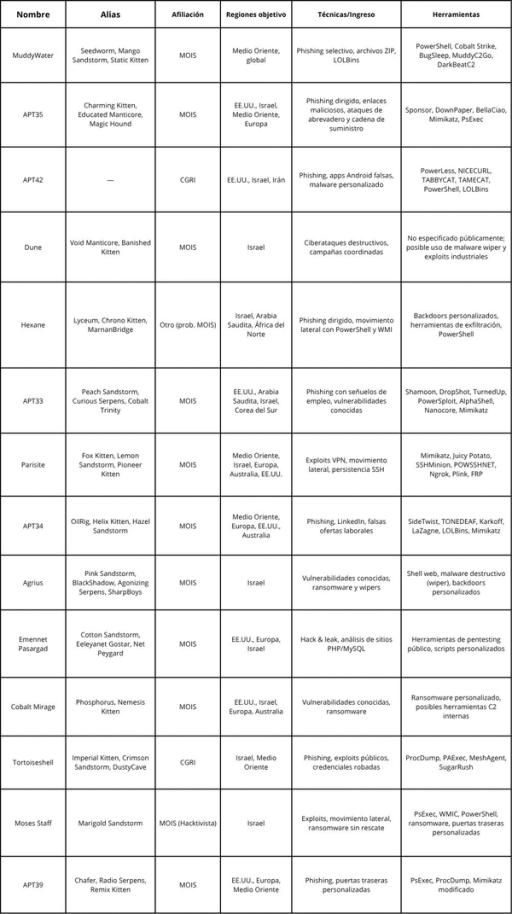

El siguiente cuadro resume las características mencionadas anteriormente:

Capacidades Comunes.

1. Explotación de Vulnerabilidades.

La explotación de vulnerabilidades se refiere al uso malicioso de debilidades en sistemas informáticos, aplicaciones o redes para obtener acceso no autorizado, ejecutar código malicioso o causar daño. De esta forma, muchos grupos como Parisite, APT33, APT35, Agrius, Cobalt Mirage o Moses Staff se han valido de vulnerabilidades conocidas para comprometer a sus víctimas. Estas vulnerabilidades suelen afectar a tecnologías conocidas como Fortinet FortiOS, Microsoft Exchange o proveedores de VPN como Pulse Secure, Fortinet, Palo Alto Networks o Citrix.

Un ejemplo de esto aconteció en 2022, cuando el APT35 obtuvo acceso inicial explotando vulnerabilidades conocidas (CVE-2021-26855) en servidores Microsoft Exchange expuestos a internet, lo que le permitió llevar a cabo tareas de ciberespionaje contra objetivos en Israel.

2. Uso de LOLBin.

LOLBins, o "Living Off the Land Binaries", son herramientas legítimas del sistema operativo que los atacantes pueden utilizar para realizar actividades maliciosas, aprovechando su naturaleza benigna para ocultar sus acciones. En lugar de utilizar malware personalizado, los atacantes emplean programas y características ya presentes en el sistema, como PowerShell, CMD, o herramientas como rundll32 y regsvr32, para ejecutar comandos maliciosos, evadir la detección y dificultar la investigación de seguridad.

De esta forma los presuntos actores de amenazas iraníes han recurrido en gran medida a las LOLBins de Windows para realizar diversas tareas, abusando de tantas aplicaciones como consideran necesario para lograr sus objetivos. Por ejemplo, los actores de amenazas APT42, Moses Staff y Agrius han usado Rundll32.exe para ejecutar etapas posteriores durante una incursión. Asimismo, APT34 y APT35 han empleado certutil.exe para lograr el mismo resultado.

3. Uso de herramientas públicas de doble uso y pentest.

Presuntos actores de amenazas iraníes han utilizado varias herramientas públicas, entre las que destacan Fast Reverse Proxy (FRP), utilizado por Parisite, APT35 y MuddyWater; Empire, empleado por APT33 y MuddyWater; y LaZagne, utilizado por APT33, APT34, APT35 y MuddyWater. Además, también se han utilizado otras herramientas menos conocidas, como Chisel, un tunelizador de red utilizado indebidamente por APT35 y MuddyWater, y PupyRAT, empleado por APT33 y APT35. Estas herramientas, como lo siguiere el nombre, pueden ser utilizadas tanto para fines legítimos de evaluación de seguridad como para ataques maliciosos.

Un ejemplo de esto, fueron los hallazgos de Cybereason Nocturnus Team que daban cuenta de múltiples ciberataques de espionaje y ciberataques ofensivos, operando en beneficio del régimen iraní mediante el uso de Fast Reverse Proxy, una herramienta OpenSource que permite exponer a Internet un servidor local ubicado tras un NAT o firewall.

4. Desarrollo de Malware.

Los presuntos actores de amenazas iraníes tienden a crear herramientas personalizadas más deterministas para sus campañas, generalmente para usarlas como punto de apoyo para operaciones posteriores, como espionaje o disrupción. Estas puertas traseras no suelen compartirse entre los diferentes grupos; sin embargo, en algunos casos, se ha detectado una superposición.

APT35 y APT42 forman una de las conexiones más sólidas gracias a las diferentes puertas traseras que han compartido en el pasado, especialmente las dirigidas a Android, como VineThorn, y Windows, como NokNok, GHAMBAR o BasicStar. Sin embargo, no es la única coincidencia en lo que respecta a APT35, ya que el grupo también ha compartido herramientas personalizadas con APT33, como el limpiador Shamoon.

Además, hay otros grupos con fuertes vínculos, como es el caso de Hexane y APT34 , que han compartido diferentes backdoors personalizados como DanBot, Shark o Milan.

5. Actividades de disrupción.

Grupos iraníes sospechosos como APT35, Agrius o Cobalt Mirage se han interesado históricamente en operaciones destructivas mediante ransomware o herramientas de borrado de datos. Sin embargo, no fue hasta 2023 cuando aparecieron muchos otros grupos o modificaron su modus operandi, como Moses Staff o Dune, debido a la crisis israelí-palestina. Además, este tipo de operaciones se volvieron más comunes, dirigidas a sectores críticos de Israel.

En 2012, el limpiaparabrisas Shamoon fue utilizado por primera vez por APT35; sin embargo, unos años más tarde, en 2017, APT33 lo utilizó contra los sectores aeroespacial y energético en Oriente Medio, lo que supone una conexión estable entre ambos grupos.

Conclusión.

El análisis de los grupos APT iraníes revela una estrategia cibernética robusta, diversificada y bien financiada, donde convergen objetivos de inteligencia, sabotaje y presencia geopolítica. Lejos de limitarse a la recopilación de información, estos actores continúan ampliando sus capacidades para incluir campañas destructivas, desinformación y manipulación de la opinión pública. La utilización de herramientas de doble uso, técnicas como el uso de LOLBins y vulnerabilidades conocidas, junto con la creación de malware personalizado, pone en evidencia un ecosistema ofensivo consolidado y en constante evolución.

Este panorama se agrava en el contexto de la creciente tensión regional, especialmente tras el recrudecimiento del conflicto entre Israel y Palestina, y actualmente el conflicto en desarrollo entre Israel e Irán. La aparición de nuevos grupos y el incremento de sus actividades en el ciberespacio, sirven de muestra de cómo la crisis geopolítica impulsa la intensificación y radicalización de estas operaciones. En este sentido, el ciberespacio se constituye en un dominio más del conflicto como complemento de los medios convencionales.

En este nuevo escenario la comprensión profunda del modus operandi de estos grupos, su vinculación con estructuras estatales y su proyección regional permite anticipar riesgos, diseñar políticas defensivas más efectivas y evitar que el relato enemigo se imponga en el plano informativo. Será clave fortalecer la cooperación internacional, desarrollar capacidades de atribución y promover una ciberdefensa integrada para responder con eficacia a esta nueva forma de conflicto.

Fuentes.

- GOOGLE CLOUD SECURITY, Cybersecurity Forecast 2025(2024), disponible en https://g.co/kgs/7WL14ji.

- BURGHER, Adam, Sponsor with batch-filed whiskers: Ballistic Bobcat’s scan and strike backdoor (2023), disponible en https://www.welivesecurity.com/en/eset-research/sponsor-batch-filed-whiskers-ballistic-bobcats-scan-strike-backdoor/#initial-access

, Ernesto, Hacktivist Groups: The Shadowy Links to Nation-State Agendas(2024), disponible en https://www.trellix.com/blogs/research/hacktivist-groups-the-shadowy-links-to-nation-state-agendas/ - ARRANGE SMART, Unraveling the Shamoon Cyberattack on Aramco: A Deep Dive into Cyber Warfare(2024), disponible en https://medium.com/@arrangesmart/unraveling-the-shamoon-cyberattack-on-aramco-a-deep-dive-into-cyber-warfare-a4b033c17226

- STAHIE, Silviu, Iranian Malware Targeted Energy and Industrial Sectors in the Middle East(2019), disponible en https://www.bitdefender.com/en-us/blog/hotforsecurity/iranian-malware-targeted-energy-and-industrial-sectors-in-the-middle-east

- FERNÁNDEZ PROVECHO, E - DUY PUCH, P - FOKKER, J., The Iranian Cyber Capability(2024), disponible en https://www.trellix.com/blogs/research/the-iranian-cyber-capability/

- FOKKER, John, Understanding Iranian Capabilities and Hacktivist Activities(2025), disponible en https://www.trellix.com/blogs/research/understanding-iranian-capabilities-and-hacktivist-activities/

- CYBERREASON NOCTURNUS TEAM, PowerLess Trojan: Iranian APT Phosphorus Adds New PowerShell Backdoor for Espionage, disponible en https://www.cybereason.com/blog/research/powerless-trojan-iranian-apt-phosphorus-adds-new-powershell-backdoor-for-espionage#:~:text=It%20supports%20downloading%20additional%20payloads%2C%20such%20as%20a%20keylogger%20and%20an%20info%20stealer.&text=It%20is%20worth%20noting%20that%20some%20of,Proxy%20which%20is%20used%20for%20RDP%20proxying.