Blog

Blog

Así te engañan los ciberdelincuentes: Malware camuflado en tools de IA.

En un artículo anterior, habíamos hablado de esta práctica en relación al malware "Noodlophile". Desafortunadamente, esta entrega no gravitará en una operación exitosa, ni una novedad esperanzadora, sino todo lo contrario. El día de hoy, en un reporte de Cisco Talos, el investigador Chetan Raghuprasad da cuenta de cómo los actores maliciosos se aprovechan de la popularidad de la IA para distribuir una gama de malware camuflado en instaladores y herramientas de soluciones de IA.

Para esto los ciberdelincuentes están empleando una variedad de técnicas y canales para distribuir estos instaladores fraudulentos, incluidas tácticas de envenenamiento de SEO para manipular las clasificaciones de los motores de búsqueda y hacer que sus sitios web maliciosos o enlaces de descarga aparezcan en la parte superior de los resultados de los motores de búsqueda, así como en plataformas como Telegram o mensajeros de redes sociales.

Como resultado, las empresas desprevenidas que buscan soluciones de IA pueden verse engañadas y descargar herramientas falsificadas con malware integrado. Esta práctica supone un riesgo significativo, ya que no solo compromete datos empresariales confidenciales y activos financieros, sino que también socava la confianza en las soluciones legítimas del mercado de IA.

En este contexto, Talos ha descubierto múltiples amenazas que se hacen pasar por soluciones de IA y que circulan libremente, incluyendo las familias de ransomware CyberLock y Lucky_Gh0$t, junto con un malware destructivo recién descubierto, denominado "Numero". Las versiones legítimas de estas herramientas de IA son especialmente populares en el sector de las ventas B2B (Business to Business) y en los sectores de la tecnología y el marketing, lo que indica que las personas y organizaciones de estos sectores corren un riesgo especial de ser blanco de estas amenazas maliciosas.

Ransomware CyberLock

A través de un sitio web falso (novaleadsai[.]com) que buscaba imitar al sitio web original (novaleads.app), que por medio del envenenamiento SEO se posicionaba entre los primeros resultados, los ciberdelincuentes engañaban a los potenciales clientes con la oferta de un servicio gratuito por 12 meses. De esta forma, se insta a los usuarios a descargar el producto, que contiene una .NET en un archivo ZIP, llamado "NovaLeadsAI.exe", que resulta ser el loader que contiene el script de PowerShell del ransomware CyberLock. Cuando se ejecuta el loader, se instala el ransomware.

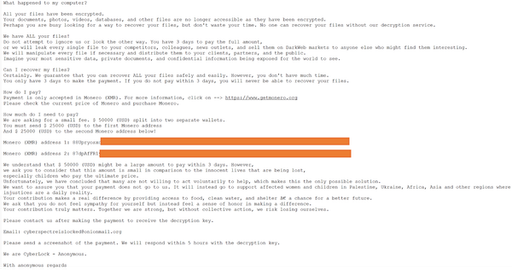

Una vez infectado el sistema, se crea una nota de rescate en el escritorio del equipo de la víctima, que alerta a la misma de que el atacante ha obtenido acceso completo a documentos empresariales sensibles, archivos personales y bases de datos confidenciales, exigiendo un cuantioso rescate de USD$ 50,000 a cambio de las claves de descifrado.

El ransomware Lucky_Gh0$t

Talos descubrió un actor de amenazas que distribuía el ransomware Lucky_Gh0$t, archivado en un instalador ZIP de archivo autoextraíble (SFX) con el nombre de archivo 'ChatGPT 4.0 versión completa - Premium.exe'.

El instalador malicioso de SFX incluía una carpeta que contenía el ejecutable del ransomware Lucky_Gh0$t, llamado "dwn.exe", que imita al ejecutable legítimo de Microsoft "dwm.exe". La carpeta también contenía herramientas legítimas de IA de código abierto de Microsoft, disponibles en su repositorio de GitHub para desarrolladores y científicos de datos que trabajan con IA, especialmente en el ecosistema de Azure. Es probable que la intención del actor de amenazas al incluir las herramientas legítimas en el archivo SFX sea evadir la detección de los escáneres de archivos antimalware haciéndose pasar por un paquete legítimo.

El script SFX ejecuta el ransomware cuando una víctima ejecuta el archivo de instalación SFX malicioso.

Lucky_Gh0$t ataca archivos del equipo víctima con un tamaño aproximado inferior a 1,2 GB y los cifra con la clave AES cifrada mediante RSA, añadiendo una extensión alfanumérica aleatoria de 4 dígitos. Las categorías de archivos objetivo para el cifrado incluyen:

- Archivos de texto, código y configuración

- Archivos de Microsoft Office y Adobe

- Formatos de medios e imágenes

- Archivos e instaladores

- Archivos de respaldo y de base de datos

- Kit de paquetes de Android, páginas de servidor Java y páginas de servidor activas

- Archivos de certificado

- Soluciones de Visual Studio y PostScripts

Para los archivos afectados con un tamaño superior a 1,2 GB, el ransomware crea un nuevo archivo del mismo tamaño que el original y escribe un solo carácter "?" como contenido. Añade una extensión de archivo alfanumérica aleatoria de 4 dígitos al nuevo archivo y elimina el archivo original, mostrando un comportamiento destructivo.

Finalmente, en la nota de rescate le otorgan información a la víctima de cómo llevar adelante el pago y el descifrado de la información.

Malware Numero: El "tapado"

Decidí llamar a este malware "el tapado" porque fue un descubrimiento de Cisco TALOS. Este malware fue diseñado para imitar el instalador de la herramienta de creación de video "InVideo AI". Esta plataforma que es ampliamente utilizada para la creación de videos de marketing, contenidos de redes sociales, entre otros, fue usada como señuelo para la propagación de este malware. Para esto, el actor de amenazas suplanta los nombres del producto y la organización en los metadatos del archivo malicioso.

El instalador falso es un dropper, un tipo de programa malicioso diseñado para instalar otro virus dentro de una computadora, que contiene un archivo por lotes malicioso de Windows, un script de VB y el ejecutable de Numero, llamado "wintitle.exe". Cuando la víctima ejecuta el instalador falso, este deposita los componentes maliciosos en una carpeta dentro de la carpeta temporal de la aplicación del perfil de usuario local. A continuación, ejecuta el archivo por lotes de Windows depositado a través del shell de Windows en un bucle infinito. Primero ejecuta el malware de Numero y luego detiene la ejecución durante 60 segundos ejecutando el script de VB mediante cscript.

Tras reanudar la ejecución, el archivo por lotes finaliza el proceso del malware Numero y reinicia su ejecución. Al implementar el bucle infinito en el archivo por lotes, el malware Numero se ejecuta continuamente en el equipo víctima. Esta táctica permite que el malware esté funcionando todo el tiempo, incluso si el usuario intenta cerrarlo.

Numero interfiere con lo que el usuario ve en pantalla, con el comportamiento de un malware manipulador de ventanas. Además, evade el análisis al verificar los controladores de procesos de varias herramientas de análisis de malware y depuradores, de esta forma lograr persistir en el sistema sin ser detectado.

El malware Numero crea y ejecuta el hilo en un bucle infinito. El código del hilo interactúa con la interfaz gráfica de usuario de Windows y manipula la ventana del escritorio de la víctima mediante las API de Windows GetDesktopWindow, EnumChildWindows y SendMessageW. Supervisa continuamente la ventana del escritorio de la víctima y se conecta a la ventana secundaria creada en el escritorio. Numero sobrescribe el título, los botones y el contenido de la ventana con la cadena numérica "1234567890", lo que inutiliza el equipo.

"Cuando la ofrenda es grande, hasta el santo desconfía"

Este popular refrán resume los costos asociados al utilizar herramientas de IA sin un análisis detallado de la misma. Es importante reflexionar adecuadamente sobre las diferentes metodologías fraudulentas que los ciberdelincuentes utilizan para delinquir, dado que las mismas van escalando en complejidad y creatividad. Este es un ejemplo más de como logran sacar provecho de la tendencia humana a obtener mucho con poco, y de las tendencias tecnológicas para seguir proliferando en el negocio criminal.

Fuentes

- Ravie Lakshmanan, "Cybercriminals Target AI Users with Malware-Loaded Installers Posing as Popular Tools", recuperado de https://thehackernews.com/2025/05/cybercriminals-target-ai-users-with.html

- Chetan Raghuprasad, "Cybercriminals camouflaging threats as AI tool installers", recuperado de https://blog.talosintelligence.com/fake-ai-tool-installers/