Blog

Blog

IPv6 en redes dual stack: la superficie de ataque olvidada

1. ¿Qué es esto de IPv6?

IPv6 nació en los años 90 como solución al agotamiento de direcciones IPv4. Su espacio de direccionamiento —2¹²⁸ direcciones posibles— es prácticamente infinito comparado con las 2³² direcciones de IPv4.

Aunque la adopción ha sido lenta, hoy muchos sistemas y equipos activan IPv6 por defecto, a menudo sin que el administrador sea consciente. El problema no es usar IPv6, sino usarlo sin entenderlo ni protegerlo, dejando una puerta abierta en la red.

2. Aspectos a tener en cuenta

- Menor experiencia profesional: muchos técnicos dominan IPv4, pero no IPv6.

- Implementaciones menos maduras: todavía hay carencias de soporte.

- Menor integración en productos de seguridad: la mayoría de productos de infraestructura de red y seguridad cubren IPv4, pero pocos ofrecen contramedidas para bastionar correctamente IPv6 (por ejemplo, Cisco es de los pocos fabricantes que sí incluye soluciones como ND Inspection).

- Mayor complejidad de red.

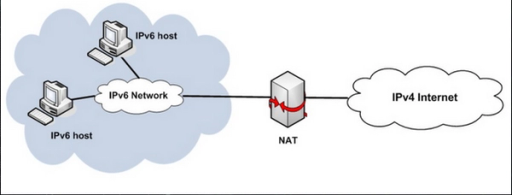

- Dos protocolos funcionando en paralelo (dual stack).

- Mayor uso de NAT y túneles.

- Pocos especialistas realmente capacitados.

3. Resolución de direcciones IPv6 (NDP)

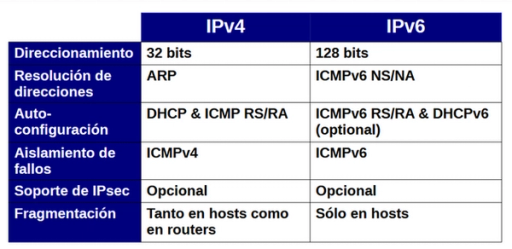

En IPv6, el Neighbor Discovery Protocol (NDP) cumple la misma función que ARP en IPv4: resolver direcciones MAC para comunicarse dentro de la red local.

Funciona mediante mensajes ICMPv6:

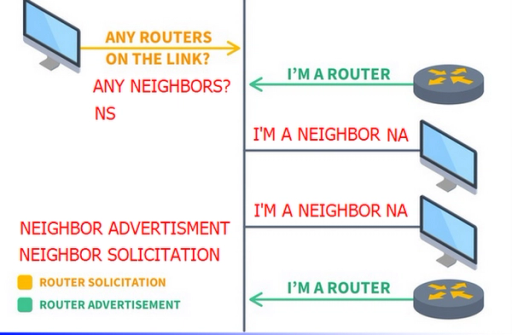

- Neighbor Solicitation (NS) y Neighbor Advertisement (NA): resolución de vecinos.

- Router Solicitation (RS) y Router Advertisement (RA): descubrimiento de routers y autoconfiguración.

Ejemplo:

El Host A envía un NS preguntando quién tiene la dirección fc00:1::1.

El Host B responde con un NA diciendo “esa dirección es mía, mi MAC es 06:09:12:cf:db:55”.

El Host A guarda esa información en su caché de vecinos para enviarle tráfico directamente.

El problema: NDP no valida la autenticidad de estos mensajes, por lo que cualquiera puede suplantar las identidades en la red.

4. Ataques en redes IPv6

Tener IPv6 habilitado sin control implica riesgos claros:

- Man-in-the-Middle (MitM) y Denial of Service (DoS):

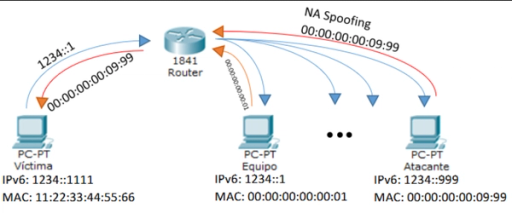

- NDP Spoofing (suplantación mediante NA falsos).

- SLAAC Attack (envenenamiento de RA).

- Rogue DHCPv6 Server (configuración fraudulenta).

- DoS específicos:

- RA Flooding: saturación con anuncios falsos de routers.

- NDP Table Exhaustion: llenar la tabla de vecinos hasta inutilizar la red.

5. NDP Spoofing, ¿cómo funciona?

El atacante envía mensajes NA falsificados para engañar a otros equipos:

- Puede hacerse pasar por el router o por otro host legítimo.

- Redirige el tráfico hacia su máquina para interceptarlo (MitM).

- También puede interrumpir la comunicación causando un DoS.

El ataque es similar al ARP Spoofing en IPv4, pero en IPv6 suele pasar desapercibido porque pocos administradores monitorizan ICMPv6.

6. ¿Qué herramientas podemos utilizar?

Para auditorías y pruebas controladas, se pueden usar algunas de las siguientes:

- Kali Linux o BlackArchOS como entornos de pentesting.

- Parasite6 (suite THC-IPv6) para ataques NDP y RA.

- Ndpspoof (xenjin450) para falsificar mensajes NA.

- Mantikor (Windows) para entornos corporativos.

- Hurricane Electric Tunnel Broker para conectividad IPv6 de prueba.

7. Contramedidas

Soluciones a nivel de red

- SEND (Secure Neighbor Discovery): añade autenticación criptográfica a NDP.

- Pro: protege contra spoofing.

- Contra: requiere PKI, difícil despliegue y poco soporte de fabricantes.

- ND Inspection y RA Guard: filtros en switches de capa 2 para bloquear mensajes ICMPv6 falsos.

- ACLs específicas para evitar que RA Guard sea evadible:

1deny ip any any undetermined-transport

Soluciones a nivel de host

- Deshabilitar Router Discovery: requiere configuración estática en cada equipo.

- Deshabilitar IPv6 si no se usa: medida drástica pero 100% efectiva (también se puede deshabilitar de la red, lógicamente).

8. Conclusiones

IPv6 es imprescindible para el crecimiento de Internet, pero su adopción trae nuevos riesgos de seguridad si no se gestiona correctamente. La menor experiencia de los técnicos, junto con la falta de integración de herramientas de seguridad, hace que ataques como NDP Spoofing y RA Flooding sean especialmente peligrosos.

En definitiva, habilitar IPv6 sin control es una puerta abierta; una gestión consciente y medidas preventivas son fundamentales para mantener la red segura.

Enlace a demo de los ataques