Blog

Blog

Guerra vs Ciberguerra: La transformación doctrinal de los ejércitos.

1- Introducción.

Este artículo promete ser largo, pero haré lo imposible porque sea ameno para la lectura de todo aquel interesado en el tema. Para quienes siguen a esta hermosa comunidad, podrán encontrar un artículo sobre la misma temática en una entrada anterior en este blog, en el cual se repasaron definiciones de Ciberdefensa, Ciberguerra, tipos de operaciones en el Ciberespacio y su relación con el concepto de Guerra Híbrida, muy en boga entre sectores especializados en el estudio de la Guerra.

Como también se ha mencionado, el Ciberespacio se ha consolidado como un dominio operativo estratégico que ha alterado la manera en que se planifican y conducen las operaciones militares. Las acciones ofensivas en este dominio están orientadas a degradar, interrumpir o destruir sistemas e infraestructuras digitales adversarias, y exigen un conocimiento profundo sobre las amenazas, las técnicas de ataque y la manera de articularlas con la lógica de la guerra convencional [1]. Este artículo plantea un enfoque estructurado desde las perspectivas técnica y militar, proponiendo el modelo de la Cyber Kill Chain como marco metodológico central y examinando su vinculación con los conceptos y principios propios de las operaciones ofensivas tradicionales.

Por otra parte, como dominio operacional paralelo a los tradicionales (tierra, mar y aire) el ciberespacio presenta rasgos singulares que obligan a adaptar el pensamiento militar. Sin embargo, pese a esas peculiaridades, varios postulados clásicos, conocidos como "Principios de la Guerra", siguen siendo aplicables a las operaciones en el ciberespacio, con las matices que desarrollaré luego.

Toca adentrarnos en la tarea.

2- Operaciones ofensivas en el ciberespacio.

Las operaciones ofensivas en el ciberespacio, o ciberataques, son acciones dirigidas a degradar, denegar o destruir sistemas de información enemigos [2]. Su objetivo es producir efectos militares decisivos mediante medios digitales, a menudo sincronizados con otras dimensiones del conflicto (Multi-domain operations y Multi-dimensional operations) para alcanzar los objetivos militares [3] asignados.

A diferencia de las acciones defensivas o se respuesta, estas operaciones parten de un análisis deliberado del adversario y una planificación ofensiva centrada en objetivos definidos. Estos pueden incluir, entre otros:

- Interrupción del flujo de información enemigo.

- Sabotaje de infraestructuras críticas de mando y control.

- Desinformación y manipulación cognitiva.

- Destrucción de información del adversario o reducción de la efectividad de sus sistemas de comunicación.

- Recolección de información.

- Ataques sobre sistemas logísticos o industriales (ICS/SCADA).

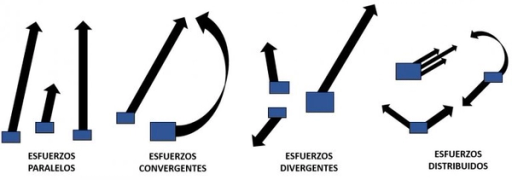

La lógica que rige estas operaciones mantiene estrecha relación con los principios clásicos de la guerra, particularmente los postulados de la guerra de maniobras, tales como la sorpresa, la economía de medios y el esfuerzo principal, como veremos más adelante.

La guerra en curso entre Rusia y Ucrania ha dejado numerosos ejemplos de este tipo de acciones.

3- La metodología de ataque: Cyber Kill Chain.

En este punto conviene hacer un disclaimer: Esta secuencia no es mandatoria, ni siquiera una sobre la cual haya consenso a nivel internacional, sino que, se trata de una metodología más para comprender como se lleva a cabo un ciberataque.

Habiendo hecho el descargo pertinente, cabe mencionar que esta estructura es elegida porque recoge una serie de pasos identificados, en base a un alto número de casos y patrones identificados en ciberataques. Por lo mencionado muchas fuerzas armadas lo han elegido como una herramienta doctrinal útil para comprender y estructurar ataques cibernéticos. Las etapas del proceso son las siguientes:

- Reconocimiento: Identificación de blancos, recopilación de información técnica, humana y organizacional. Incluye OSINT, escaneo de red, análisis de puertos y servicios, entre otros. Se pretende identificar la superficie de ataque del enemigo.

- Preparación (weaponization): Una vez identificada la superficie de ataque se adquiere o desarrollan las herramientas y exploits necesarios para llevar a cabo el ciberataque. Esto implica la búsqueda de vulnerabilidades conocidas o la creación de malware personalizado.

- Entrega: El atacante proporciona el medio para entregar el exploit o herramienta ofensiva, al objetivo. Esto puede implicar el envío de correos electrónicos de phishing, la explotación de vulnerabilidades en servicios web, la insersión de dispositivos USB malisiones, entre otros, con el propósito de que el ciberataque pueda atacar el objetivo.

- Explotación: En esta etapa, el atacante busca explotar las vulnerabilidades en el sistema objetivo. Puede incluir la ejecución de código malicioso, la explotación de vulnerabilidades de software o hardware, manipulación de archivos o la realización de acciones que permitan al atacante ganar control sobre el sistema.

- Instalación: Después de obtener acceso al sistema, el atacante busca establecer presencia persistente para mantener el control incluso después de que se detecte y elimine el acceso inicial. Esto puede implicar la instalación de puertas traseras, la creación de cuentas de usuario adicionales o la modificación de configuraciones para facilitar el acceso futuro.

- Comando y Control (C2): En esta etapa, el atacante establece una comunicación encubierta con los sistemas comprometidos. Esto permite al atacante mantener el control y enviar instrucciones adicionales. Puede usar canales cifrados, DNS tuneling o servidores remotos (C2 Servers). Generalmente, se usan para la exfiltración de información, o la comunicación con los sistemas para dificultar la trazabilidad y facilitar el anonimato.

- Acciones en el objetivo: En esta etapa el atacante lleva a cabo la acción final para lograr sus objetivos específicos. Esto puede incluir actividades como la exfiltración de datos confidenciales, el sabotaje de sistemas, el robo de información valiosa o cualquier otro objetivo que el atacante haya buscado desde el principio.

4- Aplicación de Conceptos de Operaciones Ofensivas: Tradición vs Actualidad.

Finalmente, este apartado estará dedicado a las relaciones entre los conceptos y principios tradicionales de las operaciones ofensivas, y como estos se adaptan (o no) a las operaciones ofensivas en el ciberespacio.

Vale mencionar que muchos de los conceptos tradicionales están muy asociados al control del terreno y empleo de acciones de fuego contra enemigos identificables en tiempo y lugar específico.

Habiendo hecho estas aclaraciones, intentaré desarrollar los paralelismos anunciados.

4.1. Relación entre los principios de la Guerra y su aplicación en las Operaciones Ofensivas en el Ciberespacio.

Los principios de la guerra son pautas o condiciones que se aceptan como verdaderas, dado que surgen de la interpretación y de los resultados exitosos de las operaciones militares a lo largo de la historia. Constituyen guías prácticas para la planificación y ejecución exitosa de operaciones militares, y aunque no hay un consenso en la totalidad de las fuerzas armadas sobre los principios más importantes, dado que cada fuerza identifica los principios que consideran más importantes, si hay algunos que se suelen repetir. En este caso analizaré los que considero que son más relevantes.

Los principios de la guerra a analizar son los siguientes:

Objetivo: Hay quienes dicen que las operaciones en el ciberespacio no tienen un objetivo, o no se debería aplicar este principio ya que no están orientadas al objetivo decisivo y que el afán de los militares por tener objetivos claros, definidos y decisivos, limitan las opciones de accionar del decisor estratégico. A pesar de esto, y dado que no todos los objetivos son decisivos, está claro que las operaciones en el ciberespacio se deben llevar a cabo con un objetivo claro, que tiene que estar concatenado con los objetivos de otros elementos. Tal y como lo expresa Guevara en el libro "Operaciones Militares Cibernéticas", cómo podrían saber los comandantes subordinados cuándo se han alcanzado los criterios de terminación?"

Por esta razón, considero que este principio tiene total aplicación en la planificación y desarrollo de las operaciones ofensivas en el ciberespacio, ya que las mismas se planifican contra objetivos materiales, inmateriales, o lógicos, concretos, como lo pueden ser los objetivos de las operaciones de ciberinfluencia.

Unidad de Comando/Control: Es el principio o axioma que consiste en el ejercicio de la conducción bajo un solo comando responsable, a efectos de asegurar la unidad de esfuerzo, la economía de medios y la coordinación en el efectivo cumplimiento de la misión asignada.

En este sentido, y para asegurar la unidad de esfuerzo, las acciones llevadas a cabo en el Ciberespacio tienen una figura de autoridad, un Comandante que conduce las operaciones, que es la máxima autoridad de la Organización de Ciberdefensa responsable de las acciones militares de ciberguerra, o de Ciberinteligencia para el caso de las organizaciones encargadas del Ciberespionaje.

Seguridad: El principio de seguridad es aquel cuya adopción permitirá mantener la integridad y aptitud para el combate de las fuerzas propias, en todas las operaciones militares. Bajo esta premisa se deben planificar las operaciones ofensivas en el ciberespacio para lograr los objetivos planificados, manteniendo la integridad de los medios y personal responsable de ejecutar tales acciones.

Aún los sistemas informáticos más perfectos siguen siendo perfectamente explotables por personas que los utilizan para los propósitos para los que fueran diseñados, pero con resultados y objetivos nefastos.

En las operaciones en el ciberespacio, se aplican diferentes medidas de seguridad que permitan llevar a cabo las operaciones en anonimato, lo cuál es una condición necesaria para lograr la persistencia, la no atribución y poder explotar el éxito de un ciberataque.

Iniciativa: Es la facultad de gobernar el orden de los acontecimientos en los términos que interesen a la acción propia, además, permite a las organizaciones operativas estar dispuestas para actuar de forma proactiva y mantener de una manera constante la presión sobre el adversario, adelantándose a sus acciones y decisiones.

En las operaciones ofensivas en el ciberespacio, esto es clave y se logra mediante la persistencia. Generalmente, cuando una organización descubre un ciberataque, la primer medida que toma es la contención, para evitar la propagación, sobre todo en el caso de malwares. La posibilidad de adaptarse a los cambios, o a las estrategias defensivas de un enemigo, estará dado por el control que un atacante haya ganado en su cadena de muerte, por la capacidad técnica de sus operadores y por la información que se tenga de la organización enemiga. Para ello toma vital relevancia el reconocimiento (que es permanente)

Libertad de Acción: Es la posibilidad de decidir, preparar y ejecutar los planes a pesar de la voluntad del adversario. El mando procurará conservarla a todo trance y, si la pierde, tratará de recuperarla lo antes posible. Requiere capacidad de conocer al adversario, el entorno y los medios propios. El arte militar consiste fundamentalmente en la lucha por alcanzarla.

En las operaciones en el ciberespacio aplica el principio de la libertad de acción. Se obtiene en el momento en el que el atacante es capaz de llevar a cabo modificaciones en los sistemas, que le permitan mantenerse sin ser descubierto dentro de los mismos.

Sorpresa: Consiste en obligar al adversario a actuar en el lugar, en las condiciones o en el momento para él inesperados, o en emplear medios o procedimientos por él desconocidos, para situarlo en condiciones de inferioridad y conseguir con ello efectos mayores con el mismo esfuerzo o que serían difícilmente alcanzables por otros medios.

Este principio aplica en las operaciones en el ciberespacio, ya que es el factor que se busca obtener mediante diferentes tipos de acciones previas y en el sistema enemigo para obtener ventaja de la persistencia e instalación o modificaciones al Sistema enemigo.

Ofensiva: Es el principio que hace referencia a la actitud de los combatientes de buscar mantener la iniciativa en todo momento, teniendo dominio de la situación táctica y presionando a un enemigo a actuar en desventaja.

Si al principio lo aplicamos a las acciones ofensivas en el ciberespacio, es verdad que se puede hablar de mantener, retener, recuperar, explotar la iniciativa, aunque se logra conjugando diferentes acciones. No es el término en el que está explicado el principio de ofensiva, no obstante, podemos hablar de ataques como DDos, SQLI, exfiltración de datos, encriptación de datos, etc., pero cada ataque tiene su propia cadena de muerte, y como proceso único entiendo que se pierde parcialmente la iniciativa una vez se ha descubierto el ataque, y el principio de la ofensiva se cumpliría siempre que se conjuguen otras acciones en paralelo, y el manteniemiento de la misma dependerá de las medidas de persistencia que se hayan establecido durante el tiempo de permanencia en la red (sin ser detectado).

Maniobra: Es un principio que consiste en colocar al oponente en una posición de desventaja por medio de la aplicación flexible del poder de combate.

En lo que respecta a la maniobra, entiendo que no aplica en los términos enunciados, ya que es un principio muy ligado al posicionamiento de tropas en el terreno, lo cual no quiere decir que no haya “movimiento” dentro de una red. En las operaciones en el ciberespacio se habla de CIBERMANIOBRA. La cibermaniobra es la aplicación de la fuerza para capturar, interrumpir, negar, degradar, destruir o manipular sistemas de cómputos y recursos de información con el fin de lograr una posición ventajosa respecto a sus competidores. No obstante, la maniobra se da en términos de protocolos, código y mediante la modificación del punto de ataque.

Simplicidad: Consiste en la preparación de planes claros y sin complicaciones y órdenes concisas para garantizar una comprensión completa. Todo en la guerra es muy simple, pero lo simple es difícil. La simplicidad contribuye al éxito de las operaciones. Los planes simples y las órdenes claras y concisas minimizan los malentendidos y la confusión.

En mi opinión cumple con este principio, a pesar de tener una complejidad técnica importante, su planeamiento y ejecución dependerá de que se den lineamientos, restricciones, propósitos claros. Son complejos, técnicamente hablando, aunque simples en su impartición.

Voluntad de vencer: Es el firme propósito del mando y de las tropas de imponerse al adversario y cumplir la misión en cualquier situación por desfavorable que ésta sea. Implica fe en el triunfo, tenacidad para alcanzarlo y actividad insuperable en la ejecución. Se basa en los valores morales que constituyen el primordial exponente de la valía de una fuerza militar.

Este principio se cumple, dado que es una cualidad que se busca explotar del cibercombatiente (o hacker).

Economía de Fuerzas: Consiste en emplear todo el poder de combate disponible de la manera más efectiva posible; es el empleo y la distribución juiciosos de las fuerzas. La asignación del poder de combate disponible se mide para lograr masa en otros lugares en el punto y momento decisivos del campo de batalla.

En este sentido, en las operaciones ofensivas en el ciberespacio este principio aplica en cuanto a asegurar los medios suficientes en el lugar decisivo, no tanto así en cuanto a la dosificación. Se buscará priorizar la sorpresa por sobre la dosificación de medios.

Masa: El principio de masa consiste en la concentración de los efectos del poder de combate, en el lugar y tiempo más ventajoso para producir resultados decisivos (tiene a la Economía de Esfuerzo como corolario).

Elegí dejar este principio para el final porque es el que más tiempo me llevó desarrollar, y el que más debate interno me significó, dado que es un principio que se acepta para las operaciones en el ciberespacio en combinación con otras operaciones militares en otros dominios.

Sin dudas, lo mencionado en el párrafo anterior no admite debate, de hecho es la aplicación que ha estado haciendo Rusia contra Ucrania en el conflicto armado en curso. No obstante, el análisis que expondré a continuación está centrado en las operaciones ofensivas en el ciberespacio en forma aislada.

Mi punto de vista difiere con el de otros autores, como Evaristo Guevara, autor de "Operaciones Militares Cibernéticas". En opinión de este autor, el principio de masa hace alusión a la concentración de poder de combate en un lugar adecuado, de lo que se deriva una pregunta, que incluso el mismo autor se hace luego, “¿dónde comienza y termina el espacio cibernético para el Comandante Operacional?, ¿cómo puede diferenciarse una virtual ciberzona de operaciones conjunta de los dominios de tierra, mar y aire definidos por límites geográficos?”, y la respuesta es que el ciberespacio no tiene limitaciones geográficas, tiene componentes e infraestructuras que pueden ser referenciadas geográficamente, pero no están centralizadas. Un ejemplo de esto es la nube, la cual está compuesta por una infraestructura distribuida a nivel global, lo que hace impracticable la concentración de poder de combate en un solo lugar, ya que los data centers de los proveedores de servicio están dispersos.

La imposibilidad de definir límites geográficos precisos en el ciberespacio dificulta aplicar el principio de masa en su forma tradicional. En ausencia de un “lugar” donde concentrar fuerzas, el poder de combate no se acumula físicamente, sino que se dispersa y se sincroniza para generar efectos en nodos o sistemas distribuidos.

Conclusión parcial: Los principios de la guerra, aunque concebidos en el ámbito militar tradicional, resultan aplicables al ciberespacio con ciertas adaptaciones. En este dominio, la claridad de objetivos, la unidad de mando, la seguridad, la iniciativa, la libertad de acción, la sorpresa, la ofensiva, la simplicidad, la voluntad de vencer y la economía de fuerzas mantienen plena vigencia, guiando la planificación y ejecución de operaciones ofensivas. Otros, como la maniobra (transformada en “cibermaniobra”) y la masa, requieren reinterpretación: mientras la primera se manifiesta en el movimiento lógico dentro de redes y sistemas, la segunda enfrenta el desafío de la naturaleza distribuida y global del ciberespacio, donde la concentración no es física sino sincronizada en nodos o recursos dispersos. En síntesis, los principios clásicos se ajustan, pero no pierden relevancia en el ámbito digital.

4.2 Relación entre las fases de las Operaciones Ofensivas tradiciones y las Operaciones Ofensivas en el Ciberespacio.

Las operaciones ofensivas se ejecutan en una secuencia de pasos ordenados, que en líneas generales buscan desarrollarse de acuerdo al cuadro que veremos debajo, y que tienen un grado de paralelismo con los pasos de la Cyber Kill Chain.

El cuadro establece un paralelismo conceptual entre las fases de una operación ofensiva convencional y las de un ciberataque, de acuerdo con el marco de la Cyber Kill Chain, evidenciando que, aunque se desarrollen en dominios distintos, ambas comparten una lógica estructural similar.

En la fase de preparación, la localización del enemigo y el movimiento para establecer contacto se corresponden con las actividades de reconocimiento activo y pasivo en el ciberespacio, destinadas a identificar vulnerabilidades, superficie de ataque expuesta al accionar del atacante y comprender la arquitectura del objetivo.

La armamentización, por su parte, entendida con la preparación de las “ciberarmas” para atacar a un enemigo, guarda cierto paralelismo con su contraparte de las operaciones ofensivas tradicionales, porque incluye actividades preparatorias para el accionar del ataque, como la concentración de fuego, movilidad o recursos logísticos.

En la fase de ataque, la maniobra combinada con fuego en una operación convencional encuentra su equivalente en la entrega del vector de ataque y su explotación, que marcan el momento de ruptura del sistema defensivo. Esta fase puede incluir desde un phishing o spear phishing, hasta vulnerabilidades tipo zero-day. Luego, se produce la instalación del payload, que permite establecer persistencia, acceso remoto o escalar privilegios. La fase culmina con el establecimiento de comando y control (C2), lo que posibilita gobernar la operación desde fuera del entorno comprometido en forma persistente.

La fase de explotación en ambos contextos persigue la maximización de efectos: en el ámbito cinético, mediante la ruptura del frente, la dislocación táctica y la desorganización del adversario, mientras que en el ciberespacio, esta fase se traduce en las acciones sobre el objetivo comprometido: robo de información sensible, sabotaje, manipulación de datos, degradación de servicios, movimientos laterales dentro de la red o utilización del acceso para lanzar nuevos ataques.

La fase de persecución, como una fase de la ofensiva que se ejecuta contra una fuerza enemiga que se bate en retirada, una vez que ha perdido su capacidad de operar eficazmente, y tiene como finalidad destruirla por completo, impidiendo que se reconstituya o se retire ordenadamente, tiene su paralelismo con las acciones en el sistema objetivo del enemigo. Éstas pueden incluir acciones continuadas contra un sistema debilitado que intenta recuperar el control, contener la intrusión o aislar sus activos críticos. Esta persecución digital puede manifestarse como presión directa a través de sabotajes persistentes, corrupción de respaldos, propagación de malware o degradación sistemática. De esta forma se busca impedir que el defensor restablezca su capacidad operativa, consolidando así el éxito de la operación ofensiva y prolongando la pérdida de iniciativa del adversario.

4.3 Relación entre los conceptos de la Guerra de Maniobras y las Operaciones Ofensivas en el Ciberespacio.

En este punto vale recordar que las operaciones ofensivas en el ciberespacio se definen como acciones dirigidas a interferir, degradar, denegar o destruir sistemas de información enemigos (lo que afecta la confidencialidad, integridad y disponibilidad de la información). Su objetivo es producir efectos militares decisivos mediante medios digitales, a menudo sincronizados con otras dimensiones del conflicto (operaciones conjuntas o combinadas) para alcanzar los objetivos militares asignados.

Para este análisis se analizará como cumple, en particular una Operación Ofensiva en el Ciberespacio, con ciertos postulados doctrinarios de la Guerra de Maniobras, manifestados en la obra de William S. Lind, “El manual de la Guerra de Maniobras”, y resumidos en el siguiente cuadro.

Puntualmente, destaco el concepto de reserva, dado que en mi apreciación no existe algo como tal en las operaciones en el ciberespacio. Las acciones se llevan a cabo de acuerdo a la oportunidad que se presenten, pero la planificación se hace para afectar a un sistema específico y con un propósito específico, para lo cual se prepara un payload, o “carga de combate” y es el esfuerzo principal.

Otro aspecto que quiero destacar es el de táctica de misiones, porque puede darse mucha libertad de acción, o pueden ser muy supervisada, sin libertad de acción, y esto estará determinado por la situación y el impacto esperado de la operación.

Si bien se analizó la aplicación de los conceptos de Guerra de Maniobras en las Operaciones Ofensivas en el Ciberespacio en particular, es importante destacar que como acciones contribuyentes a las operaciones en otros dominios las acciones en el ciberespacio potencian la guerra de maniobras, al permitir:

- Mayor velocidad en la toma de decisiones (OODA Loop): El ciclo OODA (Observar, Orientar, Decidir, Actuar) se acelera mediante inteligencia cibernética.

- Desorganización del enemigo sin contacto físico: Ciberataques pueden dejar al enemigo sin comunicaciones ni logística, facilitando avances rápidos.

- Operaciones de engaño y confusión: Manipulación de información y sistemas de mando puede inducir errores estratégicos en el oponente.

- Coordinación en tiempo real: Fuerzas distribuidas pueden sincronizar acciones con precisión a través de redes seguras.

5. Conclusiones.

Las operaciones ofensivas en el ciberespacio se han consolidado como un componente esencial de la guerra moderna. Su poder radica en que puede ser invisible, rápido, preciso y altamente disruptivo, afectando infraestructuras críticas, redes militares, sistemas económicos e incluso la percepción pública, sin necesidad de recurrir a la fuerza física directa.

Su ejecución eficaz no solo demanda personal altamente capacitado y conocimiento técnico especializado, sino también un marco doctrinal sólido que permita integrar estas acciones en el conjunto de las operaciones militares. Modelos como la Cyber Kill Chain cumplen un rol clave en este proceso, al ofrecer una estructura lógica y secuencial que facilita tanto la planificación ofensiva como la anticipación de acciones enemigas, promoviendo además la coordinación con los demás dominios operativos.

Lejos de ser un mero esquema técnico, la Cyber Kill Chain opera como un verdadero marco operativo-militar. Su valor reside en la capacidad para traducir dinámicas cibernéticas complejas a una lógica doctrinal comprensible, lo que permite identificar, anticipar y contrarrestar amenazas con mayor eficacia. En este sentido, las operaciones ofensivas en el ciberespacio comparten con las tradicionales el mismo propósito estratégico: quebrar la voluntad del adversario, neutralizar capacidades críticas o alcanzar objetivos político-estratégicos, aunque lo hagan desde un dominio distinto y con herramientas propias.

Los principios de la guerra —como la concentración del esfuerzo, la sorpresa, la economía de medios o la maniobra— mantienen plena vigencia en el ámbito cibernético, aunque adaptados a sus particularidades. Bajo una perspectiva de Guerra de Maniobras, los ciberataques buscan explotar vulnerabilidades específicas del enemigo, evitando sus defensas más robustas para generar efectos desproporcionados. Al igual que en las maniobras convencionales, el ataque cibernético debe contar con un esfuerzo principal claramente definido, generalmente representado por el payload, orientado a impactar un punto crítico del sistema adversario.

En este contexto, la táctica de misiones adquiere un protagonismo central: la descentralización operativa, la complejidad técnica del entorno y la necesidad de adaptabilidad exigen altos niveles de iniciativa, creatividad y autonomía por parte de quienes ejecutan estas operaciones. El objetivo último sigue siendo el mismo: degradar, neutralizar o destruir capacidades enemigas con el fin de imponer la propia voluntad.

No existe hoy una frontera nítida entre la guerra convencional y la guerra cibernética. Ambas se integran en un continuo operacional que exige a los planificadores y ejecutores una visión integral del conflicto. Por ello, resulta imprescindible formar cuadros militares capaces de comprender el ciberespacio como un campo de batalla más, con su propia geografía, fricción y niebla.

Comprender esta convergencia conceptual resulta clave para alcanzar la superioridad informacional y garantizar la libertad de acción en escenarios crecientemente interdependientes. Solo desde una comprensión profunda y doctrinalmente articulada del ciberespacio como dominio operativo, será posible diseñar y ejecutar operaciones ofensivas cibernéticas eficaces, bajo principios éticos y estratégicos claros.

Notas.

[1] Guerra Convencional: La guerra convencional es un conflicto armado entre Estados que utilizan métodos, tácticas, estrategias y armamento tradicional como infantería, artillería, vehículos blindados y aviación. Se caracteriza por enfrentamientos directos entre ejércitos regulares en campos de batalla definidos, con el objetivo de destruir la capacidad militar del enemigo y ocupar su territorio.

[2] Sistema de información: Conjunto organizado de componentes que trabajan juntos para recopilar, procesar, almacenar y distribuir información con el fin de apoyar las operaciones, la gestión y la toma de decisiones de una organización, compuesto por hardware, software, datos, procesos, redes, bases de datos y operadores.

[3] Objetivo militar: Aquel objeto cuya destrucción total o parcial, captura o neutralización ofrece una ventaja militar directa y concreta.

Bibliografía.

• Bermúdez, J. D. et al. (2022). Técnicas Avanzadas de Ciberseguridad.

• Zetter, K. (2014). Countdown to Zero Day. Crown Publishing.

• Buchanan, B. (2020). The Hacker and the State. Harvard University Press.

• Escuela de Guerra Naval. Planeamiento Naval Operativo, Contribución Académica.

• Arevalo Cuevas, E. J. Cyber Kill Chain: Ataque y Defensa.

• Mando Conjunto de Ciberdefensa – España. (2016). ¿Ciberespacio: nuevo campo de batalla?

• TechLatest.net. Reconnaissance – First Phase of Hacking.

• Círculo Militar. Manual de Guerra de Maniobras.

• Robert Leonhard (2003), The Principles of War for the Information Age.