Blog

Blog

Desmantelación del "popular" infostealer "LummaC2".

El día de ayer, la División Cyber del FBI anunciaba en sus redes el desmantelamiento de importantes dominios, vinculados con la venta del malware infostealer "LummaC2". Esta operación fue desarrollada en forma conjunta con diferentes agencias internacionales.

El día 13 de mayo del corriente, la Unidad de Delitos Digitales de Microsoft (DCU) interpuso una acción legal contra Lumma Stealer («Lumma»), que es el principal malware de robo de información que utilizan cientos de actores de ciberamenazas. Lumma roba contraseñas, tarjetas de crédito, cuentas bancarias y monederos de criptomonedas y ha permitido a los delincuentes pedir rescates a centros educativos, vaciar cuentas bancarias e interrumpir servicios críticos.

Mediante una orden judicial concedida en el Tribunal de Distrito de los Estados Unidos del Distrito Norte de Georgia, la DCU de Microsoft incautó y facilitó el desmantelamiento, la suspensión y el bloqueo de la columna vertebral de la infraestructura de Lumma. Al mismo tiempo, el Departamento de Justicia incautó la estructura de mando central de Lumma y interrumpió la actividad en los mercados ilegales en los que se vendía la herramienta a otros ciberdelincuentes. Colaboraron el Centro Europeo del Cibercrimen (EC3) y el Centro de Control de la Ciberdelincuencia (JC3) de Japón, quienes facilitaron la suspensión de la infraestructura local de Lumma.

Entre el 16 de marzo de 2025 y el 16 de mayo de 2025, Microsoft había identificado más de 394.000 ordenadores Windows en todo el mundo infectados por el malware Lumma.

Se estima que Lumma Stealer, activo desde finales de 2022, se ha utilizado en al menos 1,7 millones de casos para robar información, como datos del navegador, información de autocompletado, credenciales de inicio de sesión y frases semilla de criptomonedas. El Buró Federal de Investigaciones (FBI) de EE. UU. ha atribuido alrededor de 10 millones de infecciones a Lumma.

¿Qué es LummaC2?

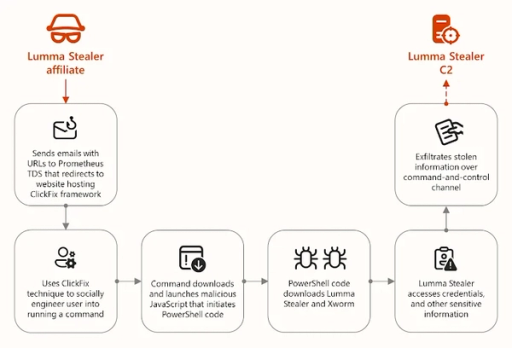

Lumma Stealer (también conocido como Lummac2 Stealer) es un infostealer escrito en un lenguaje C que ha estado disponible a través de un modelo de malware como Servicio (MAAS) en foros de habla rusa desde al menos agosto de 2022. Se cree que fue desarrollado por el actor de amenazas "Shamel", que pasa por el alias "Lumma". Lumma Stealer se dirige principalmente a billeteras de criptomonedas y extensiones de navegador de autenticación de dos factores (2FA), antes de robar información confidencial de la máquina de la víctima. Una vez que se obtienen los datos específicos, se exfiltran a un servidor C2 a través de solicitudes de publicación HTTP utilizando el agente de usuarios "Teslabrowser/5.5" para evitar ser detectado. El stealer también presenta un loader no residente que es capaz de entregar cargas útiles adicionales a través de EXE, DLL y PowerShell. De esta forma no solo roba información, sino que también puede actuar como un instalador silencioso de otros programas maliciosos.

Lumma Stealer puede propagarse a través de varios métodos:

- Descargas automáticas , que instalan malware de forma furtiva cuando los usuarios visitan sitios web comprometidos o hacen clic en enlaces dañinos (ClickFix).

- Estafas en línea , donde actualizaciones de software falsas o programas antivirus engañan a los usuarios para que instalen sin saberlo Lumma Stealer.

- Correos electrónicos y mensajes spam , donde los ciberdelincuentes utilizan archivos adjuntos o enlaces para colocar el malware en los dispositivos de las víctimas.

- Descargas agrupadas, donde Lumma Stealer está oculto dentro de otras instalaciones de software, como aplicaciones gratuitas o pirateadas, sin que los usuarios se den cuenta.

De más está decir, el impacto que Lumma Stealer puede tener en la seguridad y privacidad de los sistemas afectados.

Antecedentes.

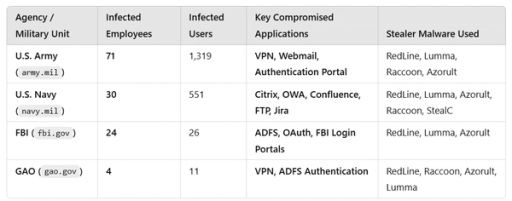

En febrero de este año una investigación del grupo especializado en CTI, Hudson Rock, alertaba sobre la exposición de datos sensibles de empresas y organismos asociados al Departamento de Defensa de los EUU.

Empleados de importantes contratistas de defensa, como Lockheed Martin, Boeing y Honeywell, e incluso las Fuerzas Armadas, habían sido infectados por malware de robo de información, entre los que se encontraba el mencionado Lumma.

El personal del Ejército y la Armada de EE. UU. fue víctima del robo de sus datos de acceso, lo que expuso el acceso a VPN, los sistemas de correo electrónico y los portales de adquisiciones clasificados. Incluso el FBI y la Oficina de Responsabilidad Gubernamental (GAO) tuvieron infecciones activas, que expusieron al personal de investigación y ciberseguridad.

Conclusión.

Si bien, la noticia está generando un impacto significativo en la comunidad, hay grupos de trabajo independientes que se encuentran monitoreando la actividad en foros de la Dark Web, para poder determinar las consecuencias reales de la desactivación de los dominios asociados a Lumma. Por el momento, se mantienen escépticos frente a la posibilidad que el stealer desaparezca de la Arena.

Fuentes:

- Microsoft Press, "Desarticulación de Lumma Stealer: Microsoft lidera una acción global contra la herramienta de ciberdelincuencia", recuperado de https://news.microsoft.com/es-es/2025/05/21/desarticulacion-de-lumma-stealer-microsoft-lidera-una-accion-global-contra-la-herramienta-de-ciberdelincuencia/

- Ravie Lakshmanan, "FBI and Europol Disrupt Lumma Stealer Malware Network Linked to 10 Million Infections", recuperado de https://thehackernews.com/2025/05/fbi-and-europol-disrupt-lumma-stealer.html

- Malpedia, "Lumma Stealer", recuperado de https://malpedia.caad.fkie.fraunhofer.de/details/win.lumma

- Coral Tayar, "The Lumma Stealer InfoStealer: The Details", recuperado de https://cyberint.com/blog/research/the-lumma-stealer-infostealer-the-details/

- Alan Gal, "Infostealing Malware Infections in the U.S. Military & Defense Sector: A Cybersecurity Disaster in the Making", recuperado de https://www.infostealers.com/article/infostealing-malware-infections-in-the-u-s-military-defense-sector-a-cybersecurity-disaster-in-the-making/