Blog

Blog

De la Ciberguerra

Introducción.

En este artículo en particular, vamos a sumergirnos en la relación que hay entre las operaciones militares en el ciberespacio de ciberguerra y la guerra, lo que a la luz de las experiencias bélicas actuales, se condice con el concepto de Guerra Híbrida.

Para comenzar, debemos intentar entender que es la guerra, ya que hacerlo es fundamental para comprender su evolución y actualidad. Por ejemplo:

- Aristóteles (384 - 322 a.C) definía a la guerra como una herramienta para alcanzar la paz, y en cierta forma esta misma visión fue adoptada por teóricos militares de la Antigua Roma, sino basta con recordar una frase muy conocida atribuida a Vegecio (450 d.C), que dice "Si vis pacem, para bellum" (si quieres paz, prepárate para la guerra).

- Para pensadores orientales como Sun Tzu -544 a.C - (no debatiremos si realmente existió esta figura), la cúspide de la guerra se encontraba en ganar la misma evitando batallas decisivas y sangrientas, dándole una gran importancia al engaño y a la astucia. Esta línea de pensamiento es muy importante para comprender la dinámica de las guerras revolucionarias y guerras partisanas (o guerras de guerrillas) y será importante para comprender las guerras híbridas.

- Más cercano en el tiempo, el filósofo político Nicolás Maquiavelo (1469 - 1527), autor de obras como "Del Arte de la Guerra" y "El Príncipe", contribuyó a la consolidación de la idea que prevalece en occidente: La guerra es una actividad intrínsecamente política, necesaria para la supervivencia y preservación del Estado. En su obra "El Príncipe" abogó por la necesidad de crear ejércitos nacionales de ciudadanos con fuerte disciplina y lealtad, en lugar de mercenarios. La Guerra era una empresa tan importante para él, que la tarea del líder de un país era saberlo todo sobre ella.

- Finalmente, para Carl Von Clausewitz (1780 - 1831), la Guerra es la continuidad de la Política por otros medios. Esto tiñe a la guerra como un instrumento para la resolución de las diferencias entre estados, a la cual es preferible no llegar sin antes haber agotado las instancias políticas y diplomáticas correspondientes. Esta definición es, casi sin dudas, la que influyó en la forma de conducir la guerra y en el pensamiento de que la guerra no es un fenómeno netamente militar.

Si bien no ha sido expresado en los ejemplos anteriores, es importante reconocer que la guerra conlleva la aplicación violenta del poder de un Estado sobre otro, y cuyo escenario puede ser, desde el punto de vista tradicional, la tierra, el aire o el mar. Además, la guerra es un fenómeno social muy recurrente en la historia, ya que involucra a grupos humanos y tiene profundas implicaciones en la estructura social, política y económica de las sociedades, así como en la vida cotidiana de las personas. Por esta razón, su estudio puede ser encarado desde la sociología, la economía, la historia y desde la polemología, y por eso se puede hablar de guerra de clases, guerra comercial, guerras de primera generación, etc. La identificación de aquellos patrones, causas y consecuencias ha sido siempre una preocupación por pensadores a lo largo de la historia.

Actualmente, la sociedad se ha transformado a tal punto, que la interacción con las tecnologías de comunicación e información, ha permitido desarrollar acciones bélicas en estos nuevos escenarios, uno de ellos es el ciberespacio. Si bien el ciberespacio comenzó a configurar con la aparición de las primeras redes informáticas, su operacionalización no fue conceptuada hasta la década del 90', con el advenimiento del internet y la evolución de las TIC's. Hablar de esto llevaría mucho más tiempo del que pretendo distraer su atención con este artículo, porque implica hablar de materiales, microchips, miniaturización, etc., y no es el punto, sino que vale con comprender como se dibujó este nuevo escenario de la guerra.

Las características del ciberespacio y las tecnologías de privacidad y anonimato para moverse en él, lo transformaron en un escenario prolífico para el accionar de la criminalidad y el terrorismo. Esto contribuyo al interés militar de este nuevo dominio, como así también del desarrollo de "ciberarmas" aptas para el espionaje y el sabotaje, en pos de garantizar la seguridad o la defensa de los intereses estatales. En este contexto, luego comenzarían a aparecer los primeros malwares sofisticados, como Stuxnet, y softwares espías para los propósitos mencionados.

Todo lo mencionado anteriormente, nos debiera dar una idea de porqué la "ciberguerra" está tan en auge en nuestros días, no solo como un acontecimiento aislado en un sistema enemigo, sino como operaciones de apoyo a otras operaciones militares más tradicionales.

Ciberespacio - Ciberguerra.

Para comenzar, debemos comprender de que hablamos al hablar de "Ciberespacio". Al tratarse de un dominio relativamente novedoso la definición aceptada internacionalmente no existe. Este hecho se torna aún más complejo desde la aparición de las "ciberarmas" y de la posibilidad de la intrazabilidad y anonimato que brinda el ciberespacio para llevar a cabo acciones ofensivas o de espionaje a nivel estratégico. Estas son solo algunas de las razones por las cuales aún no existe dicho consenso sobre que es el ciberespacio o que es un ciberataque, cuando un ciberataque constituye un "casus belli", cuales son los límites en el ciberespacio para limitar el accionar estatal, entre otras cuestiones que hacen del ciberespacio un dominio sumamente caótico sin orden internacional.

En este contexto, nos encontramos con diferentes percepciones estatales de lo que es el ciberespacio, por ejemplo:

- España define al ciberespacio como "el nombre por el que se designa al dominio global y dinámico compuesto por las infraestructuras de tecnología de la información - incluida internet -. las redes y los sistemas de información y de telecomunicaciones".

- Estados Unidos lo define como "un dominio global dentro del entorno de la información que consiste en redes interdependiente de información, infraestructuras tecnológicas y datos de los residentes, incluido el internet, redes de telecomunicaciones, sistemas informáticos, procesadores y controladores integrados".

- El Reino Unido de Gran Bretaña lo define como "la red interdependiente de infraestructuras de tecnologías de la información que incluye internet, redes de telecomunicaciones, sistemas informáticos, y dispositivos interconectados. Para el ámbito militar, y al considerar nuestros esfuerzos de contrarrestar las amenazas en el ciberespacio, se trata de un dominio operativo, junto con la tierra, el mar, el aire y el espacio". Se destaca, de esta definición, el caracter de dominio de interés militar que se le asigna.

- Argentina, lo definió como el "dominio global y dinámico compuesto por las infraestructuras de tecnología de la información, incluida internet, las redes y los sistemas de información y de telecomunicaciones, tiene entre otras, como características esenciales, su dimensión global y transfronteriza, su naturaleza dual, su masividad y su vertiginosa y constante evolución".

En las definiciones anteriores habrán notado que hay conceptos que se repiten, tanto en forma textual o doctrinal, los cuales son: dominio global – Infraestructuras de tecnología de la información – Internet – Redes e Infraestructuras de telecomunicaciones. Pero ¿de que hablamos cuando hablamos de esto? Bueno, estamos hablando de data centers que dan soporte a la nube y al internet, hablamos de torres y antenas de telecomunicaciones que brindan la posibilidad de conectarse a internet a través de telefonía celular, hablamos de la infraestructura internacional de fibra óptica que permite la globalidad de internet, hablamos de telepuertos satelitales que brindan la posibilidad de contar con internet satelital en lugares donde la infraestructura no existe o se ve destruida, hablamos de satélites de comunicaciones, hablamos de protocolos de comunicación y encriptación, de radio propagación, de algoritmos, de redes de redes (como es el caso de internet), y por sobre todo, HABLAMOS DE PERSONAS, que son quienes interactúan con toda esta infraestructura y tecnologías.

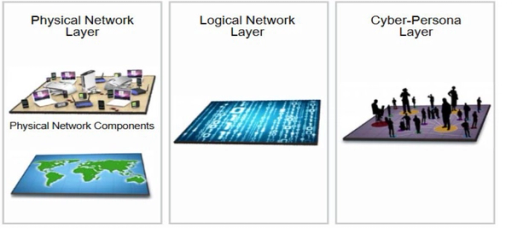

En este sentido, podemos avanzar en la comprensión del Ciberespacio como ese dominio global en el cual prevalecen tres capas que interactúan, necesariamente, entre sí.

Hablamos de una capa física, una capa lógica y una capa humana. La capa física es aquella que incluye a las redes y los sistemas de información y de telecomunicaciones.

La capa lógica es aquella donde se contemplan los softwares, protocolos y toda aquella solución que implica la comunicación a bajo nivel entre computadoras o sistemas.

Finalmente, la capa humana, que es la que está definida por la relación entre Humano – Sistema.

La importancia de esta introducción reside en aclarar en que consiste el Ciberespacio, tanto lógica como físicamente, dado que para poder atacar o defender algo, necesito conocerlo.

Finalmente, vale mencionar que el ciberespacio, en tanto dominio operacional junto al terrestre, marítimo, aéreo y espacial, presenta características propias que exigen una adaptación del pensamiento militar. Compuesto por redes, sistemas de telecomunicaciones, protocolos, software y relaciones humanas, tal y como se representa en la imagen anterior, representa tanto una superficie de ataque como un centro de gravedad crítico para la conducción de operaciones militares modernas.

La imposibilidad de atacar eficazmente lo que no se comprende resalta la necesidad de una formación específica en ciberdefensa, en particular aquellas de carácter ofensivo, enmarcadas en objetivos militares definidos y bajo principios éticos, legales y estratégicos claros.

Por esta razón, la Ciberdefensa fue institucionalizada en números países para llevar a cabo acciones de Ciberguerra, como por ejemplo:

- En Argentina existe el "Comando Conjunto de Ciberdefensa".

- En España existe el "Mando Conjunto del Ciberespacio".

- En Estados Unidos existe el "Comando Cibernético de EE.UU.".

. Esto nos lleva a la siguiente definición.

¿Qué es la Ciberguerra?

La ciberguerra se define como una situación de conflicto entre Estados, o dos o más actores políticos, que se caracteriza por la ejecución de ataques deliberados, hostiles y dañinos contra redes de ordenadores, ya sean de la infraestructura crítica civil o militar de un adversario. Estos ataques pueden ocurrir de forma aislada o como parte de una guerra convencional.

El escenario principal de la ciberguerra es el ciberespacio, que ha sido reconocido como el quinto dominio, uniéndose a la tierra, el mar, el aire y el espacio.

Algunas de las características que tienen las operaciones de ciberguerra son:

- Asimetría: La ciberguerra es el paradigma de la guerra asimétrica. Proporciona los instrumentos necesarios para que actores con pocos recursos puedan enfrentarse, e incluso superar, a potencias mayores con riesgos mínimos, requiriendo solo un ordenador y conocimientos informáticos avanzados. El esfuerzo del defensor es mayor y más costoso que el del atacante, y las naciones más tecnodependientes son más vulnerables.

- Complejidad y Ocultamiento: Es un fenómeno complejo. La dificultad radica en la identificación y localización del atacante, ya que a menudo no deja un rastro fácil de rastrear, lo que complica la respuesta.

- Rapidez: La velocidad de los cambios en el ciberespacio permite realizar ataques e implementar defensas en muy poco tiempo, a diferencia de las operaciones convencionales. Las ciberarmas tienen una "caducidad muy rápida" debido a la continua evolución tecnológica y de programación.

- Impacto en la Infraestructura Crítica: Un objetivo fundamental de la ciberguerra es la neutralización o el bloqueo de la infraestructura crítica. La relación entre ciberguerra e infraestructura crítica es directa, ya que estas infraestructuras, que son vitales para la sociedad y la seguridad nacional, se convierten en objetivos reales, pudiendo paralizar una nación.

Mediante las acciones de ciberguerra se busca lograr diversos objetivos, entre ellos:

- Dañar un sistema o entidad hasta el punto de que no pueda funcionar o ser restaurado sin una reconstrucción completa.

- Interrumpir o romper el flujo de información.

- Destruir físicamente la información del adversario o reducir la efectividad de sus sistemas de comunicación y recolección de información.

- Impedir el acceso y uso de sistemas y servicios críticos.

- Engañar a los adversarios y robarles información.

- Proteger los sistemas propios y restaurar los sistemas atacados.

- Manipular las capacidades de toma de decisiones del enemigo, interfiriendo en la obtención de información útil, degradando sus procesos de resolución y neutralizando sus medios de comunicación. Esto se puede lograr mediante la modificación no autorizada de datos o instrucciones (decepción) o actuando contra las funciones del sistema (manipulación).

- Bloquear la disponibilidad de datos cuando sea necesario.

Los ataques de ciberguerra pueden ser lanzados por Estados, organizaciones o incluso individuos. La complejidad aumenta cuando la responsabilidad de los ataques puede recaer en criminales que actúan simultáneamente desde diferentes países y jurisdicciones, complicando la atribución a un Estado. Hablaremos de esto un poco más adelante.

Para lograr estos objetivos se llevan a cabo diferentes tipos de ciberoperaciones, entre ellas:

- Ciberespionaje: Consiste en el uso de técnicas de infiltración en sistemas enemigos, para la extracción no autorizada de información sensible, propiedad intelectual o datos de sistemas informáticos y redes, con el fin de obtener ventajas políticas, económicas o estratégicas.

- Cibersabotaje: Consiste en aquellos ataques cibernéticos con el objetivo de interrumpir o dañar la infraestructura de una organización, un gobierno o un país. Estos actos pueden afectar la disponibilidad de servicios, la seguridad de la información y la continuidad de las operaciones.

- Ciberpropaganda: Supone controlar la información para influir en la opinión pública. Es un tipo de ciberguerra psicológica que se consigue fácilmente a base de ataques de desinformación en redes sociales y medios digitales, así como a través de fake news. Con la propaganda, se consigue manipular tanto las opiniones como la conducta de las personas, algo que resulta de gran utilidad en una guerra. De igual modo, las organizaciones terroristas suelen usar este método para reclutar miembros.

- Ciberdefensa de Infraestructuras Críticas: Consiste en el conjunto de medidas defensivas para proteger la integridad de infraestructuras críticas, sistemas informáticos e infraestructuras de la información, para garantizar la continuación de las operaciones militares.

Ciberguerra y Guerra Híbrida.

La ciberguerra guarda relación con la guerra hibrida, como un instrumento más de ésta.

Recordemos que la guerra híbrida es un concepto que describe una situación de conflicto entre Estados o actores políticos que se caracteriza por la combinación integrada de herramientas militares y no militares, tanto encubiertas como abiertas. A menudo se lleva a cabo por debajo del umbral de un conflicto armado tradicional o de una guerra formalmente declarada, en lo que se conoce como la "zona gris" entre la paz y la guerra.

Aunque no existe un consenso único y preciso sobre su definición, los expertos y organizaciones internacionales suelen referirse a ella como un enfoque estratégico que busca lograr objetivos con un amplio espectro de medios.

En este contexto, es importante mencionar que toman gran relevancia la asimetría de medios y actores, lo cual se puede materializar en el ciberespacio, mediante acciones de hacking, espionaje y sabotaje a infraestructuras críticas y sistemas de información. La ciberguerra permite que actores con menos recursos se enfrenten a potencias mayores con riesgos mínimos, usando solo un ordenador y conocimientos informáticos avanzados.

El esfuerzo del defensor es a menudo mayor y más costoso que el del atacante, y las naciones más tecnodependientes son más vulnerables.

A esto hay que sumarle la complejidad en la atribución de un ciberataque, lo que permite que los diferentes actores de amenaza, estatales o patrocinados por estos, puedan operar con un relativo grado de seguridad en cuanto a la responsabilidad.

En este sentido, el ciberespacio ofrece una gama de posibilidades para los actores de ejecutar ciberoperaciones de diferentes naturalezas, hecho que veremos más adelante.

Un estado u organización puede ser víctima de diferentes tipos de amenazas en el ciberespacio. Entre ellas vamos a distinguir las más relevantes: Las amenazas internas y externas.

En cuanto a las amenazas internas, son todas aquellas que tienen alguna relación o vinculación con la organización víctima. En el caso en las organizaciones militares o estatales, se pueden identificar como amenazas internas al personal en actividad, el personal retirado o desvinculado y el personal de empresas prestatarias de servicios, que están vinculadas a la Institución.

Dentro de la peligrosidad, este tipo de amenazas son las más críticas, porque dependiendo de los niveles de acceso a información que posean, pueden ocasionar efectos muy graves en los servicios y sistemas internos.

En lo que respecta a las amenazas externas, tenemos:

- Organizaciones cibercriminales y grupos patrocinados por Estados: Son aquellas organizaciones cibercriminales que cuentan con un gran financiamiento. Las fuentes de ese financiamiento pueden ser de las más variadas, desde el financiamiento por parte de Estados, como el dado por parte de organizaciones delictivas (narcotráfico) o autofinanciadas por medio de acciones propias. Es un escenario sumamente complejo, en el cual se encuentran vinculados estados, organizaciones criminales, narcoterrorismo, etc. Merece un capítulo aparte. En este apartado están categorizados los grupos APT, o Amenazas Persistentes Avanzadas, como Fancy Bear, de origen ruso, o Lazarus, de Corea del Norte.

- Grupos Hacktivistas: Otro actor de amenaza externa está representado por los grupos hacktivistas, que persiguen objetivos políticos, como lo es, por ejemplo, Anonymous.

- “Script Kiddies” y Cibercriminales menores: Otra amenaza externa está representada por cibercriminales menores, lobos solitarios o “script kiddies”. Con esto, nos referimos a individuos u organizaciones muy pequeñas.

- "Hackers militares" y unidades de guerra cibernética: Finalmente, si estamos hablando de Ciberdefensa y de Ataques en el ciberespacio, no podemos dejar de hablar de los “Hackers Militares”. Obviamente estamos hablando de un elemento organizado a nivel estatal y militar, que actúa bajo marcos de legalidad. Un ejemplo de estos es el de la Unidad 8200, de Israel, conocida por la modificación del Virus Stuxnet, y a la que se le atribuye participación en el ataque de los Beepers en el Líbano.

Todas ellas son peligrosas, pero en el contexto de la Ciberguerra y de la Guerra Hibrida, las más relevantes son las Unidades de Guerra Cibernética y las Amenazas Persistentes Avanzadas.

Acciones en el Ciberespacio en los Conflictos Actuales.

El conflicto abierto más reciente, entre Rusia y Ucrania, ofrece una serie de ejemplos de ciberataques llevados a cabo contra objetivos ucranianos y europeos, atribuidos a actores patrocinados por Rusia, que permitirán comprender las posibilidades que ofrecen las operaciones en el ciberespacio.

- 13-14.01.2022. Ataque masivo a sitios web del gobierno ucraniano. Durante la noche del 13 al 14 de enero, hackers lanzaron un ataque masivo a sitios web del gobierno ucraniano. Esto incluye los sitios web del Ministerio de Educación, el Ministerio de Asuntos Exteriores, el Ministerio de Deportes, el Ministerio de Energía, el Ministerio de Agricultura, el Ministerio de Asuntos de Veteranos, el Ministerio de Medio Ambiente, el Servicio Estatal de Emergencias y el Tesoro. Los atacantes comprometieron la infraestructura de una empresa comercial que tenía acceso administrativo a los sitios web afectados, lo que les permitió llevar a cabo el ataque.

- 26.01.2022. Ciberataque al sitio web Ukraine.ua. Durante la noche del 26 de enero, se lanzó un ciberataque al sitio web oficial de Ucrania, Ukraine.ua. Como resultado del ataque, el sitio web estuvo inaccesible para los usuarios durante varias horas. A las 13:00 del 26 de enero de 2022, se restableció el acceso al sitio web. Ukraine.ua se lanzó el 14 de enero de 2021 y sirve como portal para el público extranjero sobre la auténtica Ucrania moderna: un país creativo, dinámico e innovador, diverso y con una naturaleza encantadora, un país de libertad y dignidad, donde milenios de historia y cultura se complementan con una ambiciosa visión de futuro.

- 15/02/2022 Ciberataques a bancos y sitios web del Ministerio de Defensa. En la noche del 13 al 14 de enero, los sitios web del gobierno ucraniano fueron objeto de un ciberataque masivo. En concreto, los sitios web del Ministerio de Educación, el Ministerio de Asuntos Exteriores, el Ministerio de Deportes, el Ministerio de Energía, el Ministerio de Política Agraria, el Ministerio de Asuntos de Veteranos, el Ministerio de Ecología, el Servicio Estatal de Emergencias y el Tesoro Estatal fueron atacados.

- El 23/02/2022, una nueva serie de ataques DDoS masivos tuvo como objetivo los sitios web de instituciones gubernamentales y bancarias. Algunos de los sistemas de información atacados quedaron inaccesibles o su funcionamiento fue interrumpido, lo que obligó a desviar el tráfico para minimizar los daños. Sin embargo, otros sitios resistieron eficazmente los ataques y funcionaron con normalidad.

- El 24 de febrero, las tropas rusas iniciaron una invasión a gran escala de Ucrania, acompañada de ataques con misiles contra instalaciones civiles y militares.

Ese mismo día, un ciberataque a gran escala interrumpió el acceso a internet por satélite. Los hackers desactivaron los módems que se comunican con el satélite Viasat KA-SAT, que proporciona acceso a internet a clientes en Europa, incluida Ucrania. Rusia utiliza los ciberataques para debilitar a Ucrania y su capacidad para contrarrestar eficazmente las agresiones convencionales. - En abril de 2022 actores pro rusos llevaron a cabo Ciberataques a tres empresas europeas de energía eólica. Los hackers intentaron sembrar el caos en un sector que beneficiará a Ucrania y reducirá su dependencia del petróleo y el gas rusos. Según Deutsche Windtechnik AG, los sistemas de control remoto de aproximadamente 2000 aerogeneradores en Alemania se vieron afectados, y las conexiones de monitorización remota de datos se restablecieron en uno o dos días. El servicio de atención al cliente se reanudó el 14 de abril (tres días después del ataque) y funcionó con pocas restricciones.

Desde el inicio de la invasión rusa de Ucrania las acciones de grupos rusos de ciberamenazas se intensificaron, realizando acciones para apoyar los objetivos estratégicos y tácticos de sus fuerzas armadas. En la imagen que se ve debajo hay una cronología de ataques a infraestructuras críticas y la coordinación con otros ataques llevados a cabo por medios militares. En ocasiones, los ataques a redes informáticas precedieron inmediatamente a un ataque militar, según afirmó la OTAN en un reporte de lecciones aprendidas del año 2022, pero no se ha establecido fehacientemente una relación directa.

Es fundamental destacar que atribuir acciones en el ámbito cibernético puede ser difícil, y que las responsabilidades y afiliaciones específicas de las distintas unidades cibernéticas pueden no ser siempre transparentes. Dado que el panorama de la ciberguerra está en constante evolución, es crucial que los gobiernos de todo el mundo adapten continuamente sus capacidades cibernéticas y estructuras organizativas para responder a las amenazas y desafíos emergentes.

Conclusiones finales.

El ciberespacio constituye un escenario relativamente moderno en el que conviven múltiples actores, desde organizaciones altamente sofisticadas hasta individuos con conocimientos limitados, capaces de ejecutar acciones de gran impacto contra infraestructuras críticas o sistemas complejos. Estas operaciones pueden derivar en desestabilización, pérdidas económicas y daños reputacionales de gran magnitud.

Uno de los principales desafíos radica en la atribución de responsabilidades. La dificultad para identificar a los atacantes, sumada al anonimato que ofrece la red y al riesgo de enfrentar sanciones económicas severas, convierten al ciberespacio en un terreno fértil para el ciberespionaje y el cibersabotaje. Este entorno opera en una zona gris, carente de consensos internacionales claros respecto a qué constituye un acto bélico.

El carácter global y sin fronteras del ciberespacio permite que actores hostiles proyecten su poder más allá de las limitaciones físicas, atacando infraestructuras en cualquier punto del planeta según sus agendas geopolíticas, y reduciendo al mínimo el riesgo de represalias directas.

En consecuencia, el control y la defensa del ciberespacio plantean un reto estratégico para los Estados. La ausencia de fronteras digitales claramente delimitadas impide establecer mecanismos de seguridad tradicionales, lo que obliga a repensar las doctrinas de defensa, cooperación internacional y resiliencia tecnológica.

Fuentes.

- E. Vergara, G. Trama (2016), "Operaciones Militares Cibernéticas".

- Lisa Institute, "Ciberguerra: tipos, armas, objetivos y ejemplos de la guerra tecnológica."

- Reino de España, "Estrategia de Ciberseguridad Nacional".

- Departamento de Defensa de EEUU (2023),"Defense Primer: Cyberspace Operations".

- Reino Unido (2022), "Ciberestrategia Nacional 2022".

- Poder Ejecutivo Nacional (2023), "Estrategia Nacional de Ciberseguridad de la República Argentina".

- R. Villagra, "La lógica de la ciberguerra y su relación compleja con la disuasión".