Blog

Blog

¿Acto de Ciberguerra? Un databreach expone 1TB de información militar sensible en Francia.

Introducción.

El día de la fecha, empezamos el día con la novedad de que un ciberataque había dejado fuera de servicio a la principal aerolínea rusa, lo cual fue reconocido por actores de origen ucraniano, llamados "Silent Crow" y "Cyber Partisans BY".

Los atacantes aseguraron haber eliminado alrededor de 7.000 servidores físicos y virtuales, y señalaron que la operación fue un "mensaje directo" dirigido al FSB (servicio de inteligencia Ruso), al Centro Nacional de Coordinación de Incidentes Informáticos (NKTsKI), a RT-Solar y a otros organismos rusos de ciberseguridad.

Debido al incidente, se cancelaron numerosos vuelos desde y hacia Moscú.

Este hecho se da en el contexto de la Guerra entre Rusia y Ucrania, que se desarrolla desde febrero del 2022, tal y como lo mencionan los actores en el siguiente mensaje:

No obstante, como se explicó en un artículo anterior, el mundo es como un vecindario en el que se relacionan los países, y los actos de ciberguerra son una forma de relacionarse, como lo es el ejemplo citado anteriormente.

Por esta razón, este tipo de incidentes abren la interrogante de si muchas de las acciones que implican presiones contra organismos estatales, como el ejemplo que veremos a continuación, suponen, o no, la categorización de "hechos de ciberguerra".

Ahora, analicemos el segundo hecho, que da título al presente artículo.

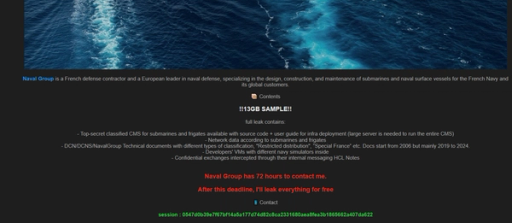

Databreach en Naval Group.

¿Qué es Naval Group?

Naval Group es una compañía de defensa naval con sede en Francia y uno de los principales constructores navales europeos. El grupo diseña, construye y brinda soporte para buques de superficie, submarinos, sistemas y equipos. Naval Group también se está expandiendo a nuevos mercados como energía nuclear civil, energía renovable marina y servicios navales e industriales.

En su portal oficial da cuenta de su capacidad de diseño, construcción, integra, desmantelación, deconstrucción le permite proporcionar soporte integral a submarinos y buques de superficie, destacando la capacidad de producir submarinos nucleares y, en colaboración con astilleros españoles, también está involucrado en la fabricación de submarinos Scorpenne.

Es importante mencionar una serie de trabajos realizados por esta empresa estatal francesa, para comprender la gravedad de lo acontecido el día de hoy. Entre sus hazañas, se destacan las siguientes:

- Remodelación y modernización de sistemas del porta-aviones "Charles de Gaulle": Naval Group se encargó de los sistemas de despliegue de aviación (incluidas las catapultas y el sistema de detención), el sistema de combate, el sistema de navegación, la producción de energía eléctrica (sistema de suministro de vapor nuclear), la producción de subconjuntos de reactores nucleares, la integración de estos reactores a bordo de los buques, así como de las pruebas y ensayos.

- Fragatas Multi-Misión (FREMM): Son buques versátiles, sigilosos y predominantemente automatizados. Ofrecen capacidades en guerra antisubmarina, antiaérea y ataques en profundidad. Este tipo de buques están siendo operados por varias marinas, entre ellas la estadounidense.

- Fragata de defensa e intervención (FDI): Se trata de fragatas multimisión, diseñadas para afrontar eficazmente todo tipo de amenazas modernas (antisuperficie, antisubmarinas, antiaéreas, asimétricas y cibernéticas). Además, están equipadas con una arquitectura digital distribuida tipo nube, escalable y resiliente contra ataques provenientes del ciberespacio en virtud a la arquitectura digital que envuelve a la fragata.

- Corbetas "Gowind": Se trata de un buque versátil, capaz de navegar en alta mar, equipado con un Sistema de Gestión de Combate propietario, capaz de gestionar misiones antisubmarinas, antiaéreas y antisuperficie.

- Submarinos: En su sitio oficial destacan la capacidad de producir submarinos Scorpenne, Barracuda, Blacksword Barracuda y el futuro submarino nuclear balístico submarino de tercera generación (3G SSBN) para disuasión nuclear.

- Sistemas: Ofrece sistemas de misión y combate a bordo, que permiten garantizar la vigilancia del entorno exterior en las proximidades del buque en 360°, para la monitorización y transmisión de enlaces de datos en interés de la seguridad marítima, de combate integrado para submarinos potentes, automatizados y escalables y laboratorios de realidad virtual, además de sistemas de simulación.

El conjunto de capacidades expuestas, nos da una idea de la importancia que representa, no solo para Francia, sino para sus socios comerciales como lo son Navantia (España) y Fincantieri (Italia), o para los países aliados pertenecientes a la OTAN, la información confidencial en poder de esta empresa.

Vale mencionar que, en general, los sistemas de comunicaciones se destacan por su interoperabilidad con otros sistemas, lo que es indispensable para las operaciones navales multinacionales, como lo son las de la OTAN.

¿Qué hechos se acontecieron?

El día 23 de julio, en la cuenta de un usuario llamado "Neferpitou", publicó un link de descarga, con 13 GB de muestra, que contenía información confidencial sobre CMS (Combat Magagement Systems) de submarinos y fragatas. Entre la información consignada, estaba el código fuente de los CMS's (si, leyeron bien... el código fuente!), manuales de usuarios sobre el despliegue de la infraestructura e información sobre las redes de datos de los mismos. Además de lo ya mencionado, también contenía documentos con información sensible.

En esa publicación, se le dio al personal de Naval Group un plazo de 72 horas para comunicarse con el responsable de la brecha, de lo contrario la información sería puesta a disposición, en forma gratuita, en el foro.

El día 25 de julio, cuando faltaban 24 horas para el vencimiento del plazo, el ciberdelincuente publicó un mensaje en el foro, con una muestra adicional que contenía información sobre las Fragatas FDI y las Fragatas FREMM (sobre el CMS, sus binarios, librerías utilizadas, ejercicios de entrenamiento y otra documentación asociada), imágenes detalladas sobre estos sistemas e información sobre las pruebas de desempeño y operación.

Finalmente, y ante la aparente falta de comunicación por parte de Naval Group respecto a este incidente, el día 27 de julio se liberaron los datos restantes. Entre ellos había información sobre las diferentes versiones del CMS usado en las diferentes fragatas, código fuente del Sistema de Armas "STORM" (utilizado en los submarinos nucleares franceses), el software clasificado de distribución restringida “CSCI WIND” (¿perteneciente a las corbetas "Gowind"?) y guía de usuario del CMS del Submarino "Le Vigilant". Además, afirmó retener información sensible con el propósito de realizar ingeniería inversa.

El acceso al código fuente detrás del CMS utilizado en submarinos y fragatas sería de interés para cualquier adversario que tenga el país y requeriría de una gran inversión para mitigar el problema.

¿Qué dijo Naval Group al respecto?

El día 26 de julio, Naval Group emitió el siguiente comunicado:

En un contexto internacional, comercial e informativo, bajo tensión, generando una intensificación de los intentos de desestabilización, Naval Group constata ser el objetivo de un ataque reputacional, caracterizado por la reivindicación de un acto ciber malicioso.

En vista de los hechos constatados, los derechos de soberanía de Naval Group y la necesidad de proteger los datos de nuestros clientes, se depositó una licencia para iluminar estos actos ciber maliciosos.

De conformidad con nuestros procedimientos de ciberseguridad, hemos reducido inmediatamente las técnicas de investigación, recurriendo a un equipo de expertos en ciberseguridad y al Grupo Naval CERT, en colaboración con los servicios estatales.

Todos nuestros equipos y todos los medios se movilizan actualmente para analizar y verificar en los plazos más breves la autenticidad, la procedencia y la pertenencia de los datos en cuestión.

En esta estadío, no se ha detectado ninguna intrusión en nuestros entornos informáticos ni se ha detectado ningún impacto en nuestras actividades.

¿Qué amenazas supone la pérdida de datos sensibles, tales como el código fuente de los Sistemas de Gestión de Combate?

La filtración del código fuente de un Sistema de Gestión de Combate, supone riesgos ALTÍSIMOS para un país, por tratarse de información militar extremadamente confidencial.

En primer lugar, supone una ventaja competitiva frente a otros países y dota de prestigio internacional al país que cuenta con la capacidad de desarrollar y proveer soluciones de software a otros países, con las ventajas económicas que esto conlleva. Además, genera una relación de dependencia entre los países proveedores de soluciones de software, y los receptores, generando un vínculo favorable para quien provee la tecnología y el "know how" de éstas, y le permite tener la seguridad del dominio del código de sus sistemas.

Por estas razones, entre otras, es que la filtración de un código fuente, en sistemas tan sensibles como los que se presentaron en los apartados anteriores, supone una amenaza gravísima a la seguridad nacional; algunas de ellas podrían ser:

- Descubrir el funcionamiento de los sistemas: Se podría analizar el comportamiento del software ejecutándose y descompilar el código binario para comprender su lógica. Esto permitiría obtener información sobre los algoritmos empleados para el guiado o navegación de mísiles, información sobre los protocolos de comunicación entre componentes, o con otros buques, procesos de identificación de blancos, decisiones automáticas del sistema, entre otros.

- Encontrar vulnerabilidades o "Zero Day's": Comprender la lógica detrás del funcionamiento de un sistema, permitiría encontrar vulnerabilidades explotables en el código, lo que facilitaría el desarrollo de ciberarmas específicas para esos sistemas.

- Pérdida de superioridad tecnológica: El código puede contener funciones avanzadas o clasificadas que revelen capacidades estratégicas, lo que además podría ser explotado para la adaptación a estos sistemas por parte de atacantes.

- Neutralización de capacidades: Los adversarios pueden desarrollar formas de engañar, interferir o neutralizar el sistema. Por ejemplo, si conocen el protocolo de identificación de blancos, podrían crear “señuelos”, o podrían modificar sus propias tácticas para reducir la efectividad de los sistemas de armas.

- Riesgos para la interoperabilidad: Recordemos que los sistemas de armas deben tener la capacidad de ser interoperable con el de otros países, en particular si comparten misiones o ejercitaciones en el marco de la OTAN. Por ende, puede afectar la cooperación y la integración futura de tecnologías compartidas. Se puede reconstruir parte del sistema para:

- Clonación de tecnologías: Podría facilitar la fabricación de copias ilegales (tecnología militar robada) o el desarrollo de versiones locales sin tener que pagar licencias o permisos.

- Incorporar elementos del diseño a nuevas armas o plataformas.

¿Quién está detrás de este ataque?

La realidad es que ningún Estado, APT o grupo hacktivista se atribuyó la filtración, sino que la única sospecha recae sobre el usuario que filtró la información. No obstante, vale destacar que el usuario que ejecutó la filtración es un usuario con poca reputación en el medio, y cuya cuenta fue creada días antes de exponer esta situación.

El punto central, y el más intrigante de la situación, es el hecho de que la información haya sido brindada en forma "gratuita" a quienes estuvieran interesados.

Esto resulta ser desconcertante, porque no se condice con los modus operandi conocidos por las diferentes amenazas en el ciberespacio, por ejemplo:

- No contiene un mensaje político ni un mensaje que permita dilucidar que se trate de un grupo hacktivista.

- No contiene una solicitud de recompensa que permita dilucidad que se trate de un grupo APT, por ende tampoco se puede ligar a un estado detrás de esta acción.

- La información clasificada fue revelada abiertamente para todo aquel interesado, lo que no es coherente con el accionar de un Estado competidor. En este caso, lo más coherente sería resguardar la información para obtener ventajas en el campo de batalla.

Entonces, ¿Qué hay detrás de esta filtración?

El contexto francés es el siguiente:

- Lidera el discurso anti-rusia en la Unión Europea, siendo el más ferviente impulsor de una nueva política de defensa que garantice el rearme frente a la amenaza rusa en Europa. Además, brinda apoyo económico y político a la resistencia ucraniana frente a Rusia.

- Ha demostrado desacuerdo con la postura de acercamiento estadounidense con Rusia para la solución de la Guerra en Ucrania.

- Ha hecho pública su intención de reconocer al Estado Palestino, demostrando abiertamente su contraposición con EEUU e Israel. La decisión de una potencia como Francia es un golpe diplomático muy duro para la política israelí.

- Ha firmado, el 23 de julio del corriente, un acuerdo de transferencia de tecnología y provisión de submarinos, a Indonesia, por medio de Naval Group.

Lo mencionado anteriormente abre las puertas a que el origen del actor pueda provenir de diferentes latitudes.

Hay que tener en cuenta lo siguiente: vender la información limita su difusión y, por lo tanto, el daño. "Regalarla" en foros públicos garantiza una diseminación masiva e incontrolable. Por ende, al parecer el objetivo no es el dinero, sino generar una crisis de confianza en el gobierno francés, en su industria de defensa y en sus capacidades de seguridad.

Otro aspecto a considerar es el componente psicológico del incidente, que busca dejar en evidencia la capacidad de penetrar en los sistemas más secretos y avanzados, para luego exponerlos al mundo.

Además, la exposición global de secretos militares franceses, significa un duro golpe a la credibilidad frente a aliados a los que ofrece equipamiento militar.

Como podrá verse, es muy difícil la categorización de este incidente como un acto de ciberguerra, sobre todo por las particularidades del caso, aunque abre el lugar a muchas interrogantes.

Conclusión.

Este incidente representa una de las filtraciones más graves de los últimos tiempos en materia de defensa naval. Aunque no puede afirmarse con certeza que se trate de un acto de ciberguerra, la escala del ataque, el tipo de información comprometida y el momento geopolítico en el que ocurre obligan a considerarlo seriamente como un hecho que trasciende el cibercrimen común. La exposición gratuita de datos tan sensibles sugiere un objetivo más profundo: dañar la imagen de Francia, debilitar su posición internacional y generar desconfianza en su industria de defensa.

Así, sin autores identificados ni demandas claras, el ataque plantea nuevos desafíos para la atribución en el ciberespacio y redefine los límites entre espionaje, sabotaje y guerra.